一、漏洞概述

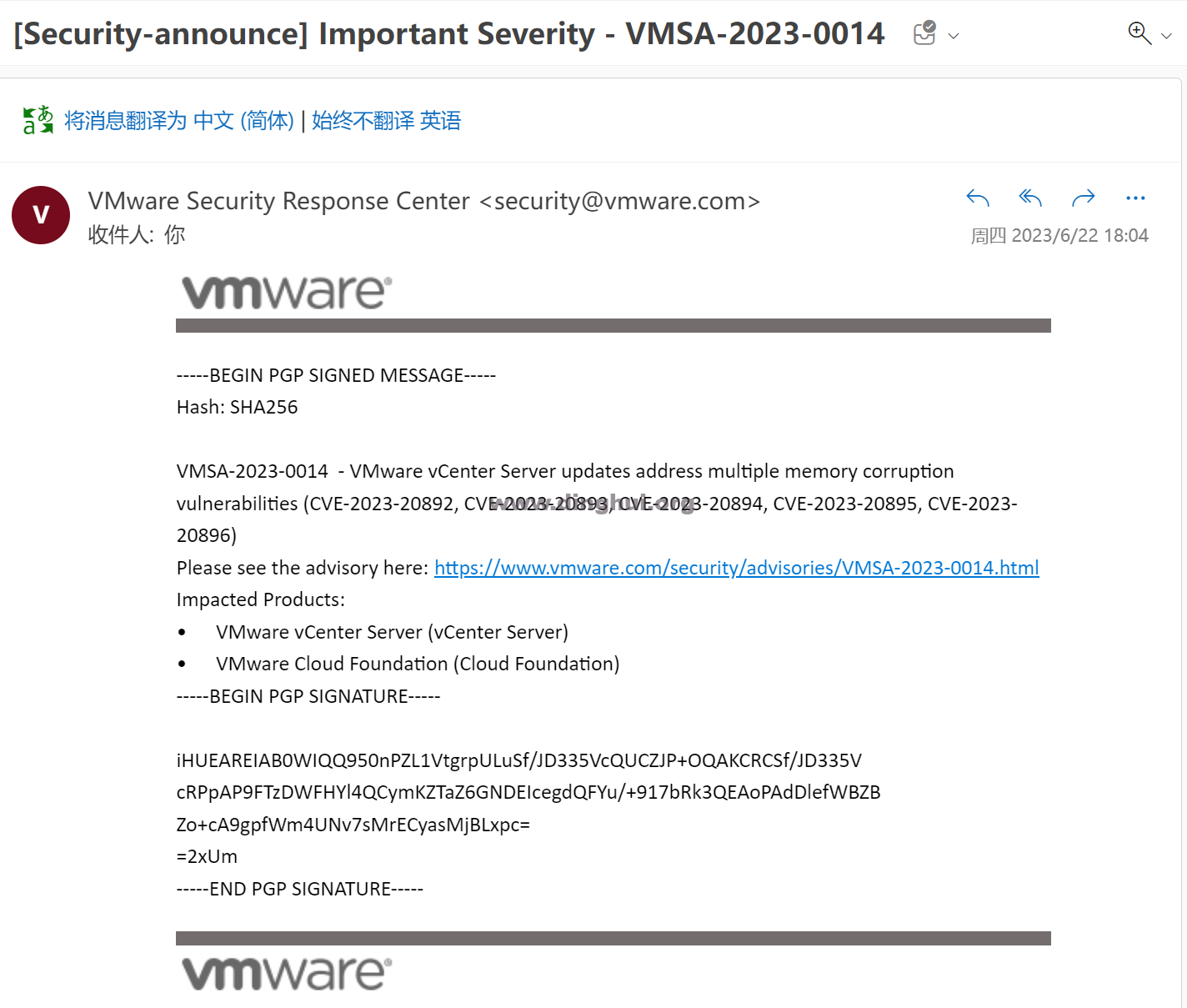

6月22日,VMware 官方发布安全通告披露了VMware vCenter Server中的多个漏洞,攻击者可利用这些漏洞绕过身份验证、权限提升、远程代码执行等。目前官方已更新版本修复,请相关用户采取措施进行防护。

官方已发布更新修复,参考链接如下:https://www.vmware.com/security/advisories/VMSA-2023-0014.html

关于漏洞级别:

按照CVSS评分,一共分四个级别:

Critical Severity、Important Severity、Moderate Severity、Low Severity

本次漏洞级别为:Important Severity,非高危漏洞,建议在合适的时候更新。

二、影响范围:

本次VMware安全公告相关漏洞影响范围:

VMware vCenter Server 7.0版本,建议更新到7.0 U3m版本

VMware vCenter Server 8.0版本,建议更新到8.0 U1b版本

Cloud Foundation (vCenter Server) 4.x和5.x版本,参考KB88287

低于以上版本由于已经停止更新,建议尽快升级到以上可支持版本。

三、漏洞描述

1、VMware vCenter Server 堆溢出漏洞 (CVE-2023-20892)

说明:vCenter Server 包含一个堆溢出漏洞,这是在实施 DCERPC 协议时使用未初始化内存所致。VMware 已评估此问题的严重性在“重要严重性”范围内,(CVSS 评分:8.1)

2、VMware vCenter Server 释放后使用漏洞 (CVE-2023-20893)

说明:vCenter Server 在实施 DCERPC 协议时包含一个释放后使用漏洞。VMware 已评估此问题的严重性在“重要严重性”范围内,(CVSS 评分:8.1)

3、VMware vCenter Server 越界写入漏洞 (CVE-2023-20894)

说明:vCenter Server 在实施 DCERPC 协议时包含一个越界写入漏洞。VMware 已评估此问题的严重性在“重要严重性”范围内,(CVSS 评分:8.1)

4、VMware vCenter Server 越界读取漏洞 (CVE-2023-20895)

说明:vCenter Server 在实施 DCERPC 协议时包含一个内存损坏漏洞。VMware 已评估此问题的严重性在“重要严重性”范围内,(CVSS 评分:8.1)

5、VMware vCenter Server 越界读取漏洞 (CVE-2023-20896)

说明:vCenter Server 在实施 DCERPC 协议时包含一个越界读取漏洞。VMware 已评估此问题的严重性在中等严重性范围内,(CVSS 评分:5.9)

对 vCenter Server 具有网络访问权限的恶意行为者可利用此问题在托管 vCenter Server 的底层操作系统上执行任意代码。

四、升级包安装和下载路径:

vCenter补丁安装可参考文档:如何升级vCenter(VCSA)补丁?

发表评论