最近,多处客户发来截图,询问关于“VMware vSphere勒索病毒通告”处理方式。

经查询,此次攻击利用了VMware ESXi中的两个远程代码执行漏洞 CVE-2019-5544和CVE-2020-3992。

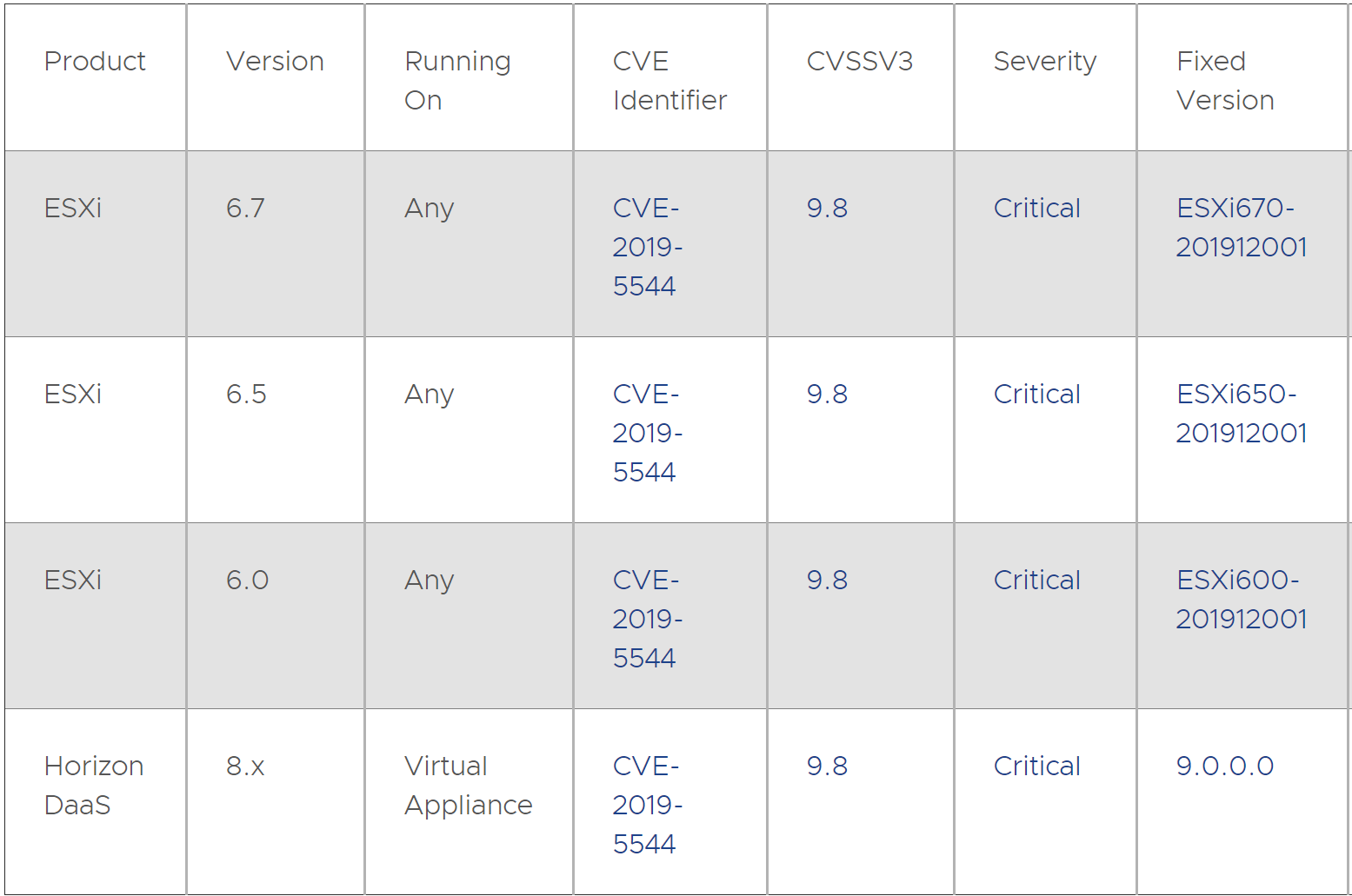

针对CVE-2019-5544漏洞和CVE-2020-3992漏洞,VMware官方分别于2019年12月和2020年11月发布了补丁。

因为VMware补丁都是全量补丁,因此建议安装最新补丁来修复漏洞。

备注:不定期安装补丁只是尽量的去规避安全漏洞引发的数据安全,建议还是需要使用备份方式将虚拟机定期备份到其他介质。

ESXi补丁安装可参考文档:如何升级ESXi补丁?

vCenter补丁安装可参考文档:如何升级vCenter(VCSA)补丁?

发表评论