在上一个章节中,进行了《VMware NSX 4.0安装体验之:部署分布式防火墙》,在安全方面,除了分布式防火墙,NSX for vShield Endpoint也是一个常用的组件,无需单独的许可证密钥。VMware vShield Endpoint 作为一项 vSphere 功能包含在所有 vSphere 版本中。无需购买 NSX 许可证即可下载 NSX,安装时的默认许可证为“NSX for vShield Endpoint”,该许可证允许使用 NSX 部署和管理 vShield Endpoint,但仅限防病毒卸载功能。

支持此接口的防病毒软件产品厂商蛮多:亚信安全(趋势),卡巴斯基,360企业安全等等……

下面就以亚信安全信舱云主机安全(DS)部署为例,同步体验NSX和DS集成与配置。和亚信DS的对接不管是NSX-V还是NSX-T都可以支持,NSX-V基于Guest Introspection与第三方防病毒软件实现,因为NSX-V已经逐渐被NSX-T取代(4.0版本后改名NSX),本章节主要以NSX 4.0版本开展部署。

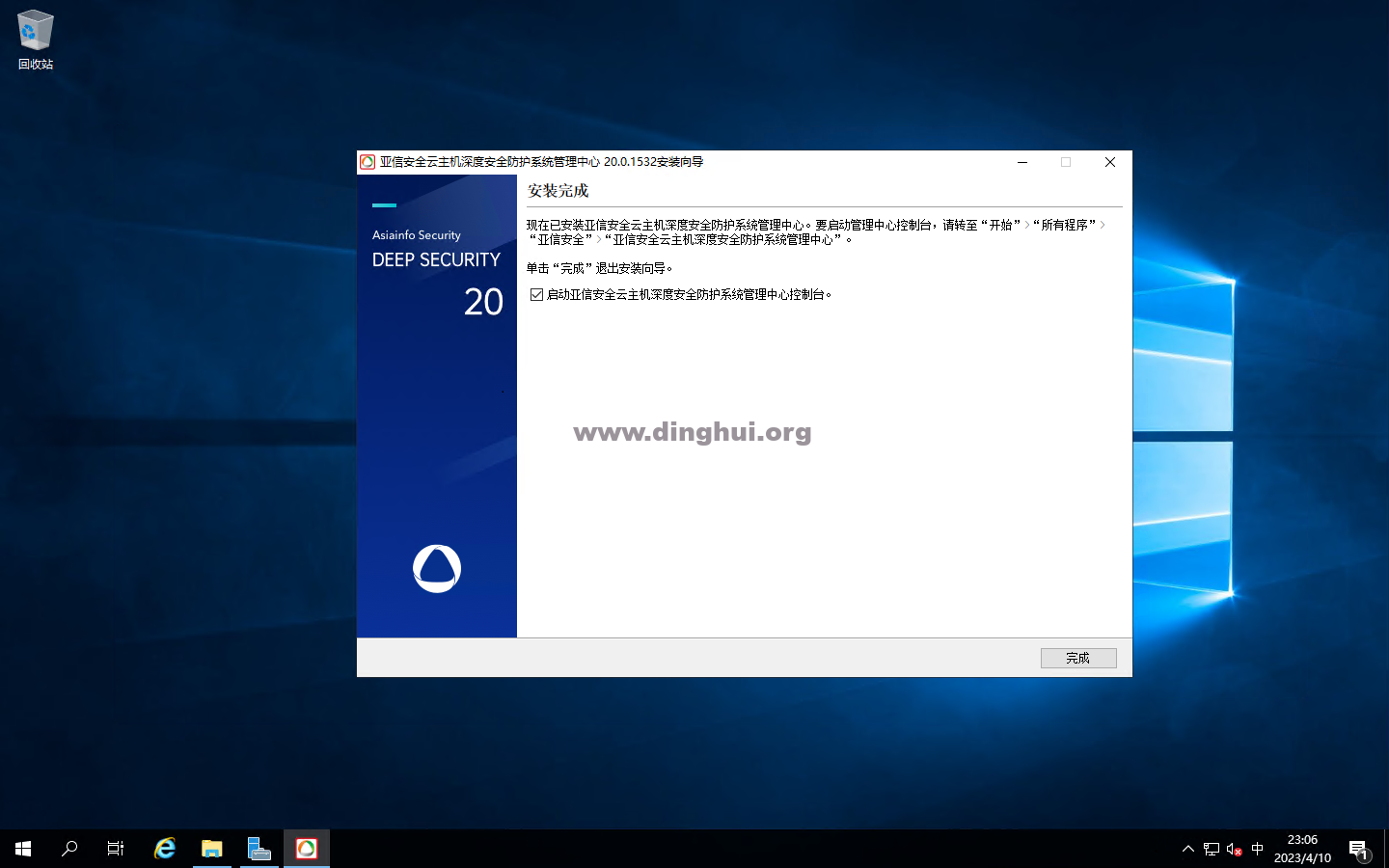

一、Deep Security Manager (DSM)安装

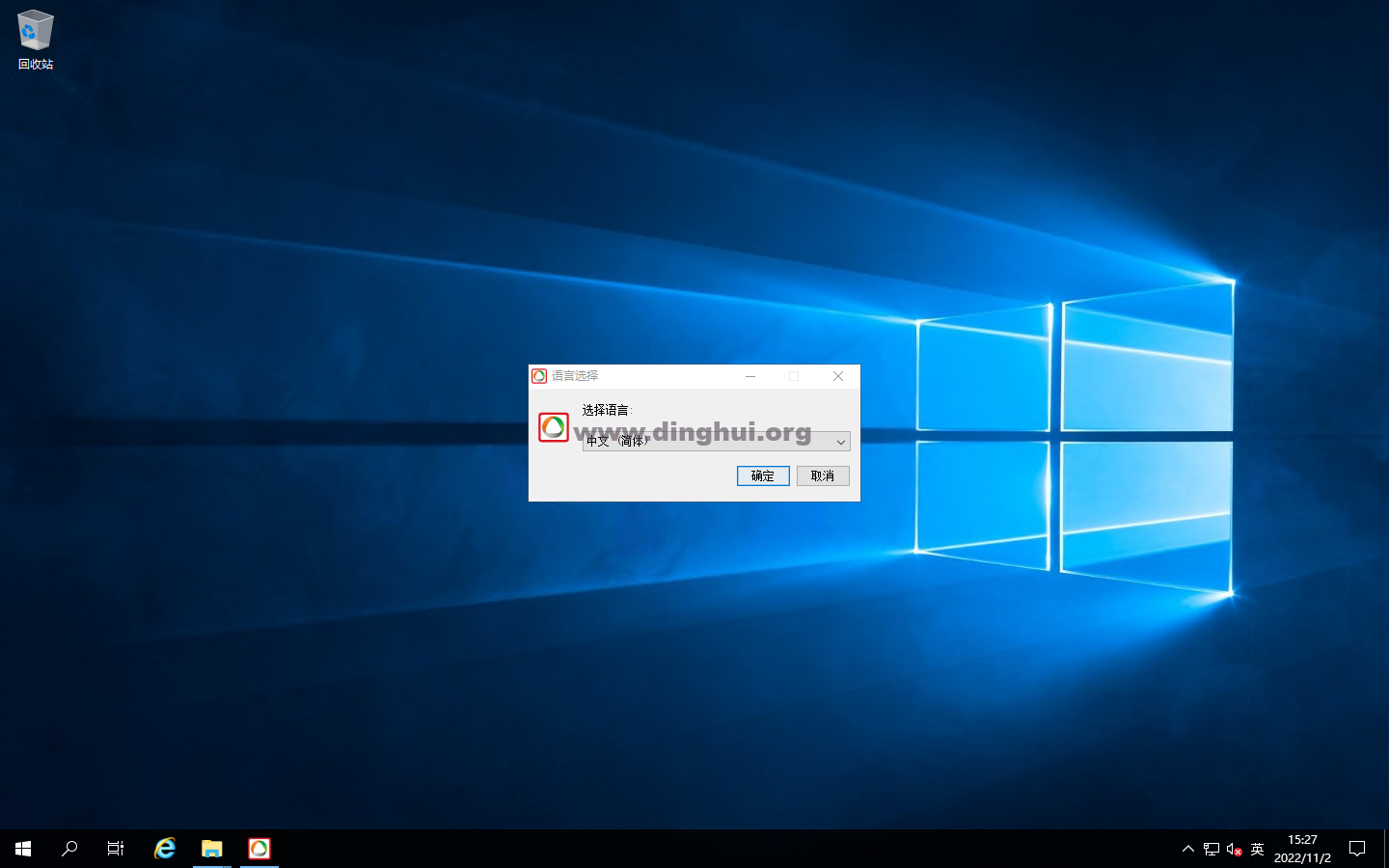

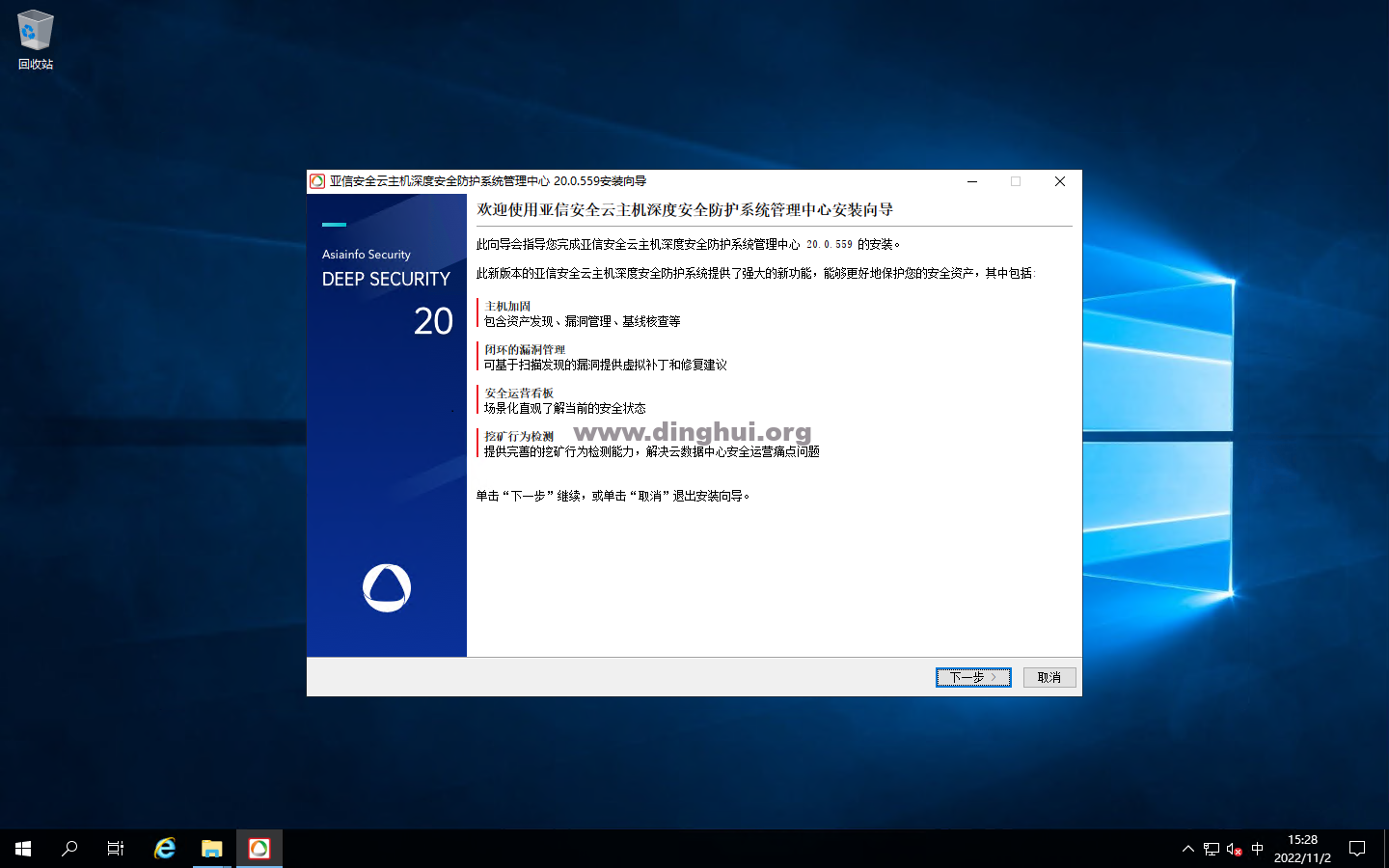

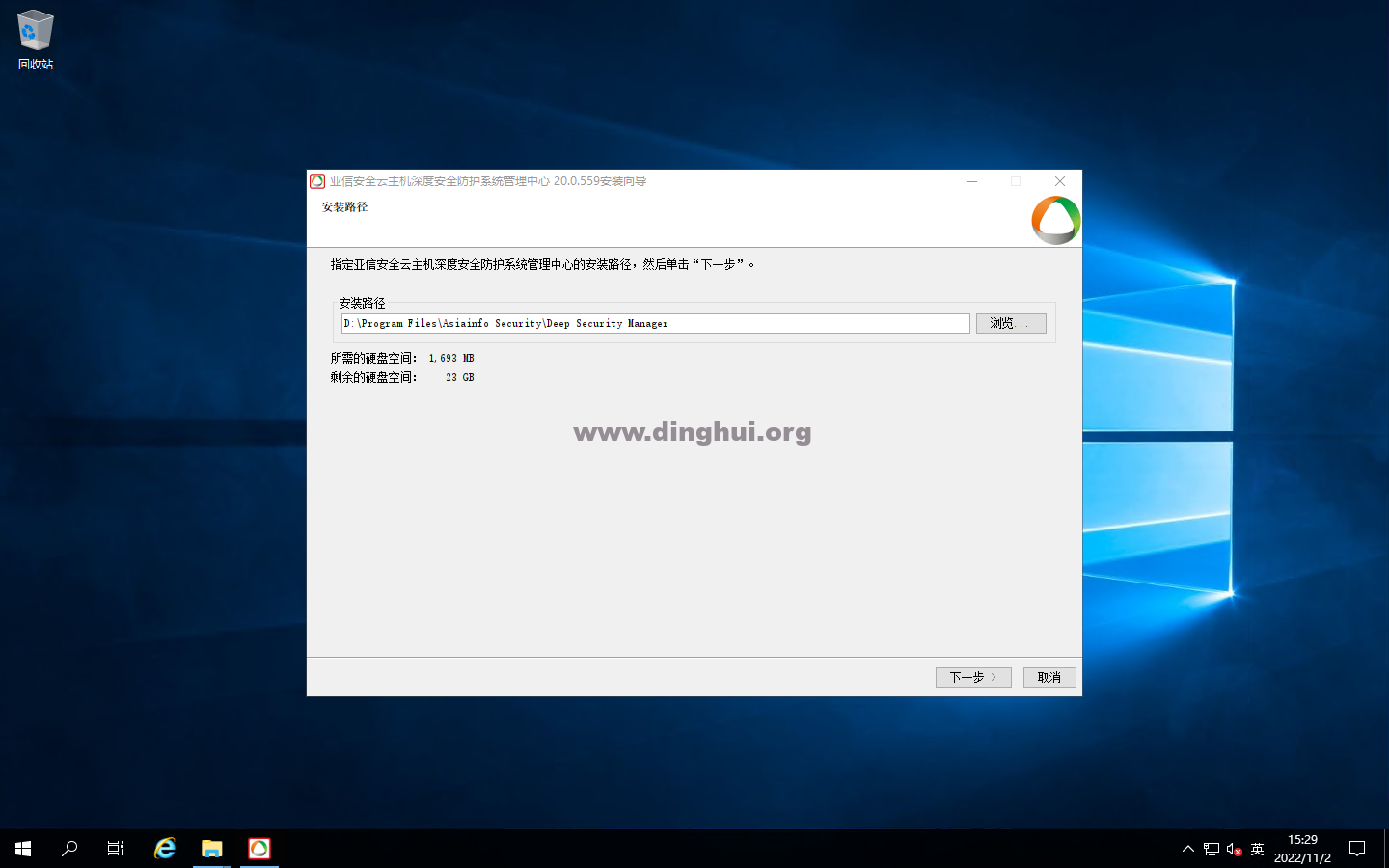

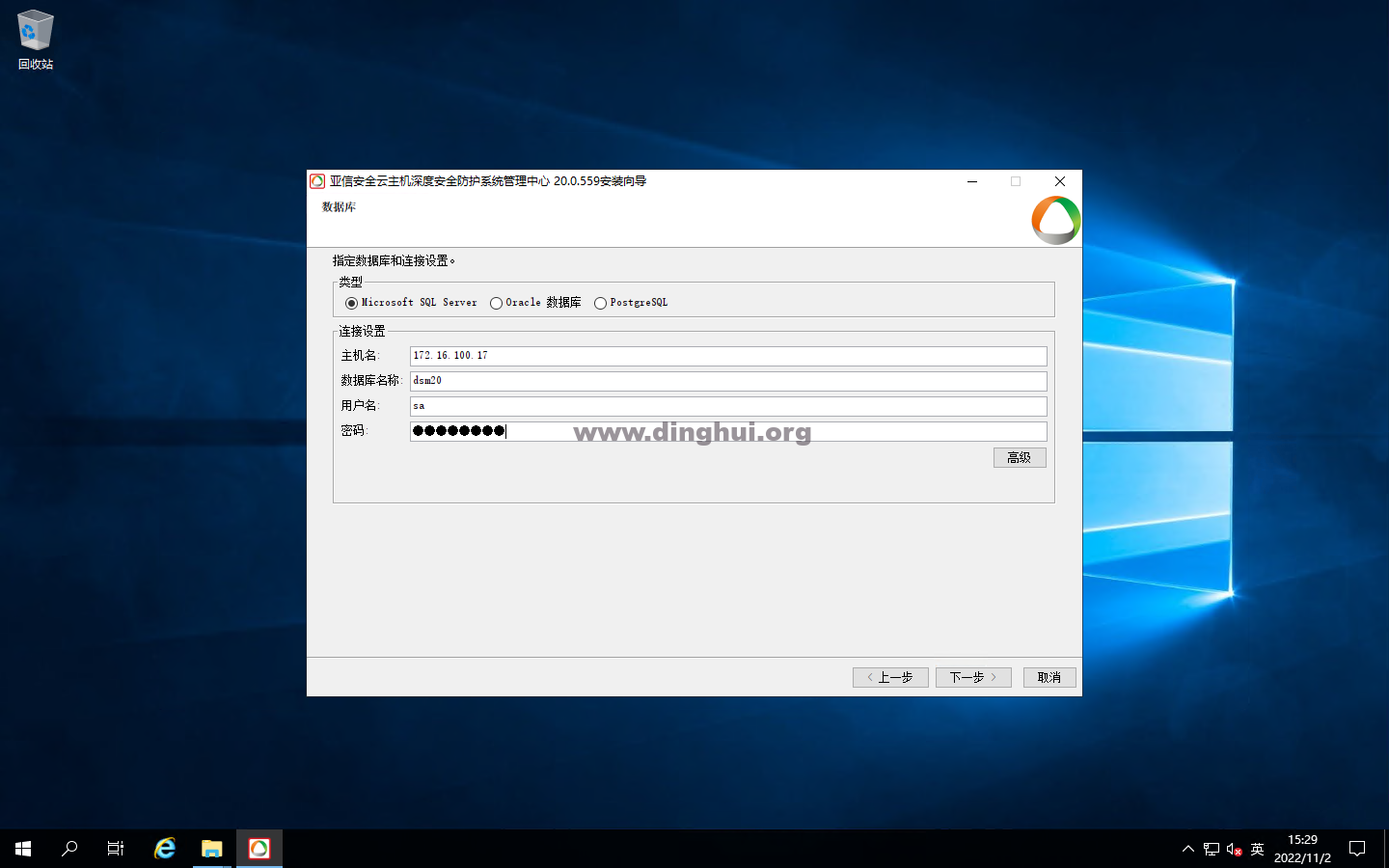

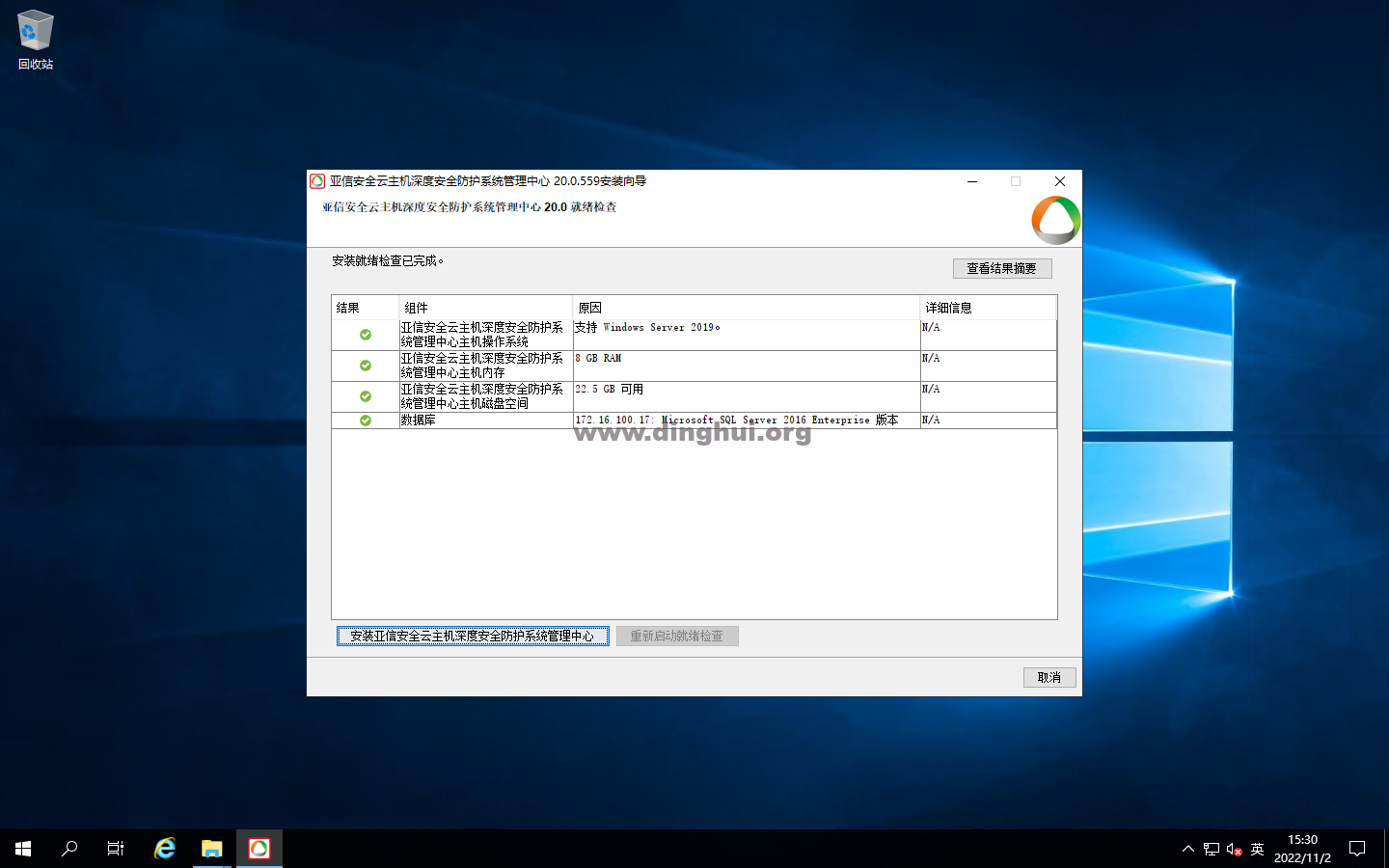

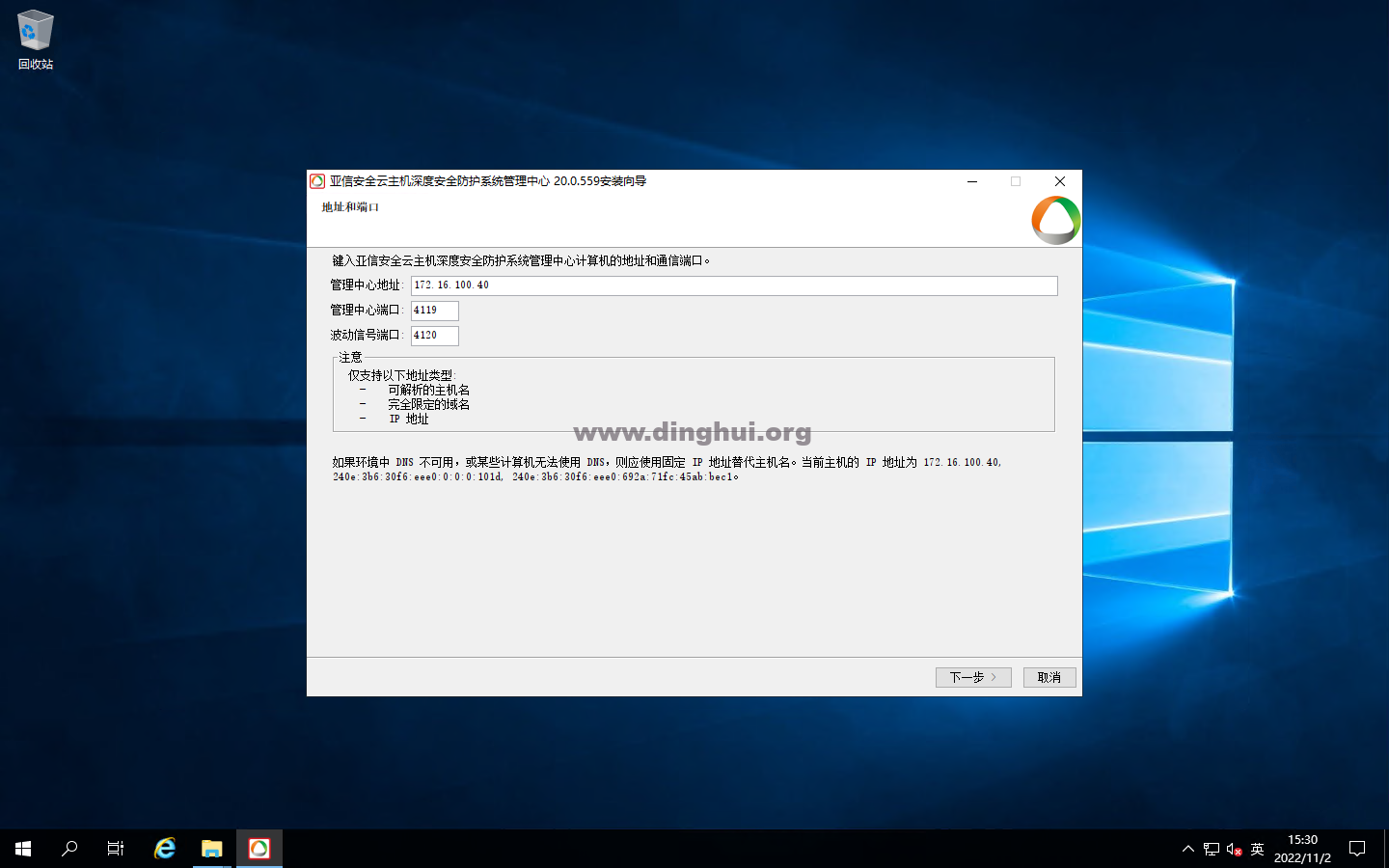

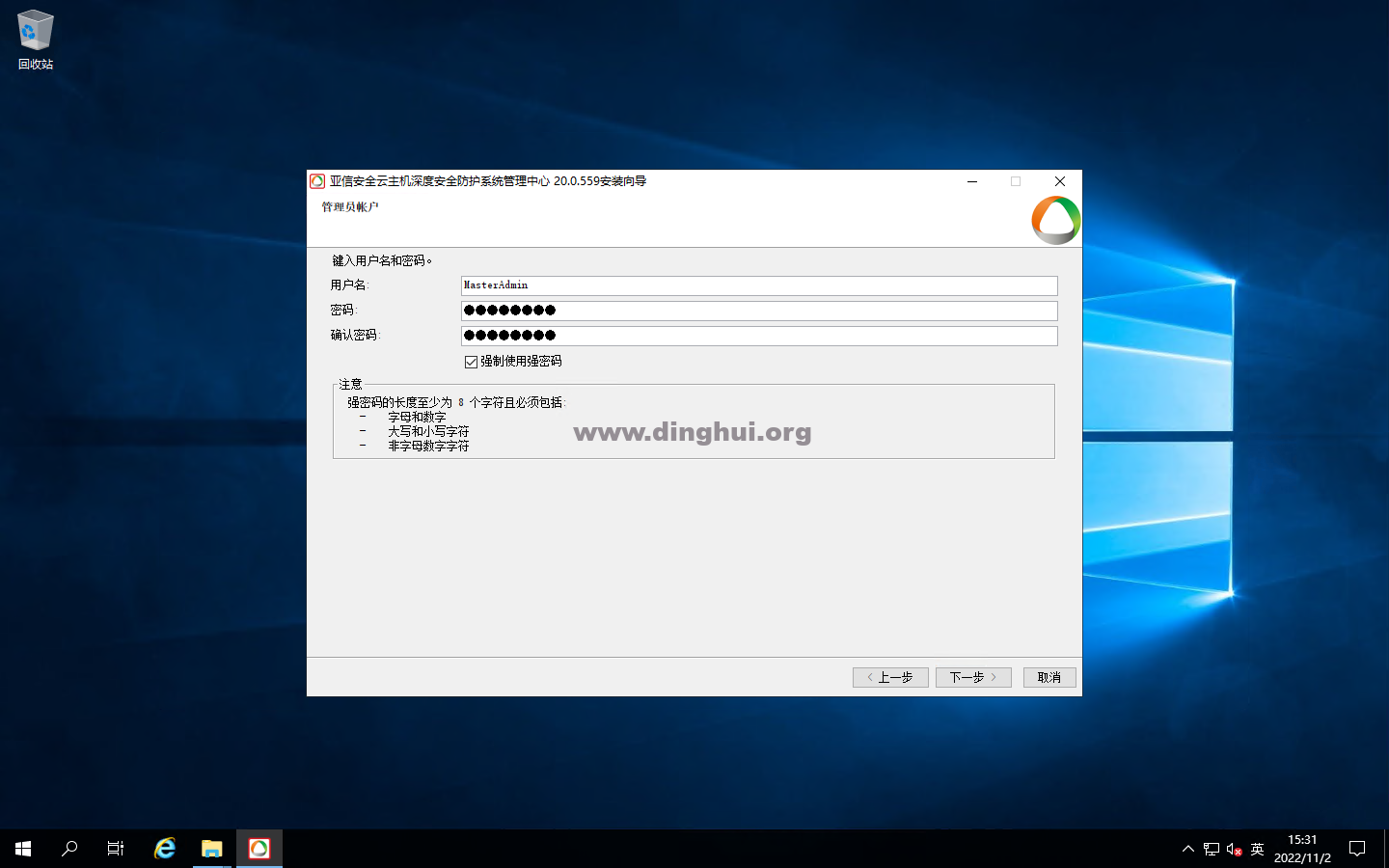

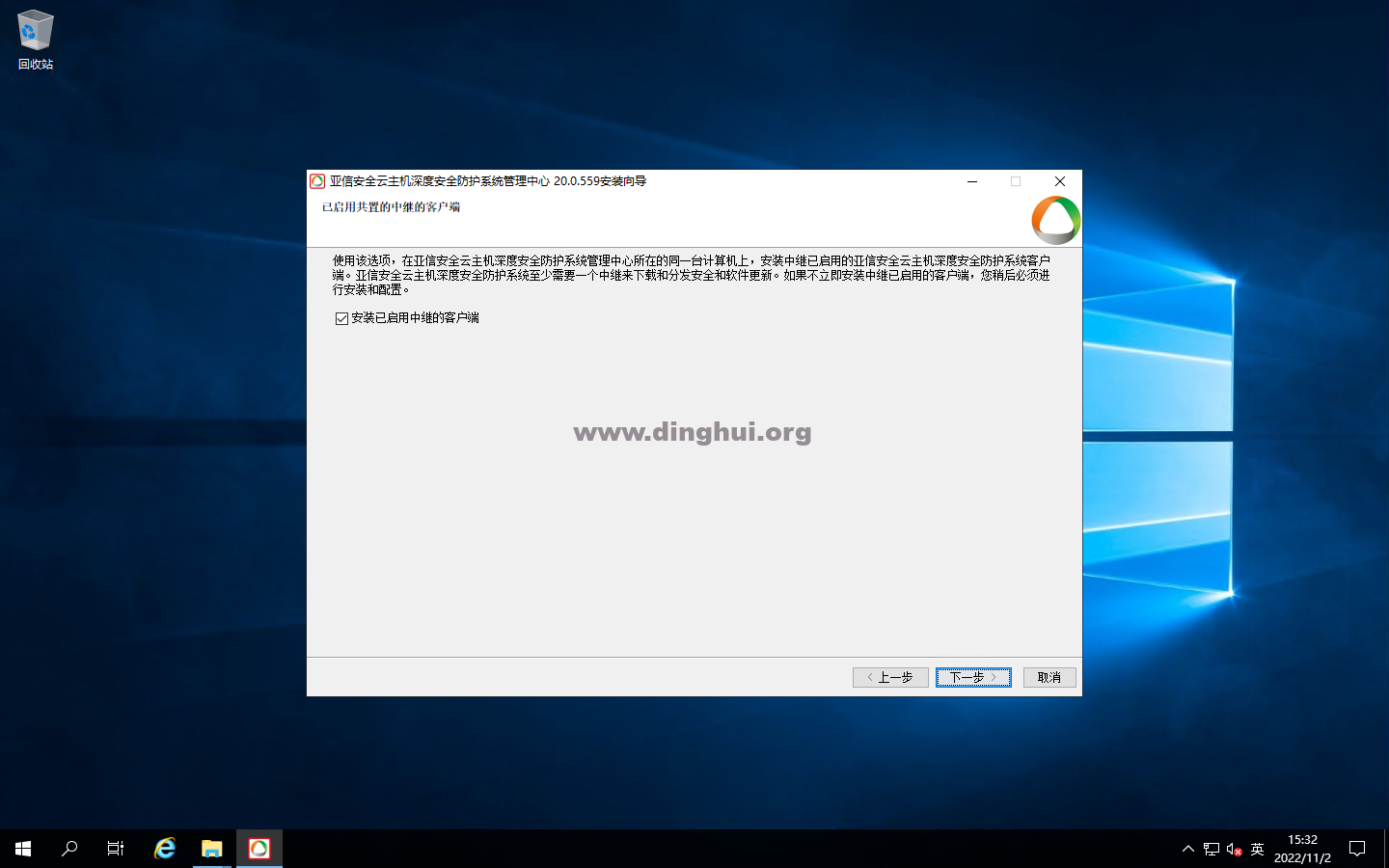

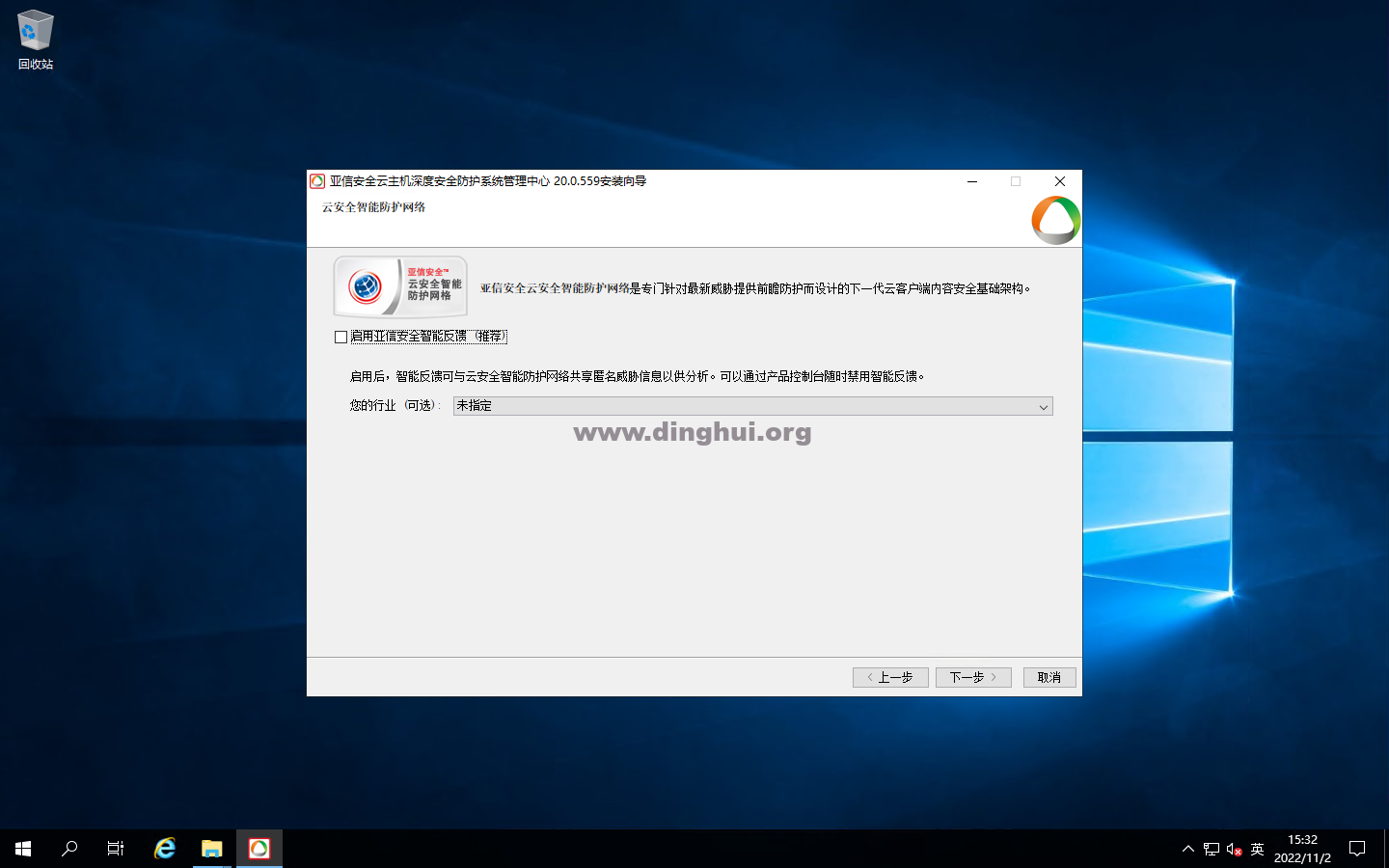

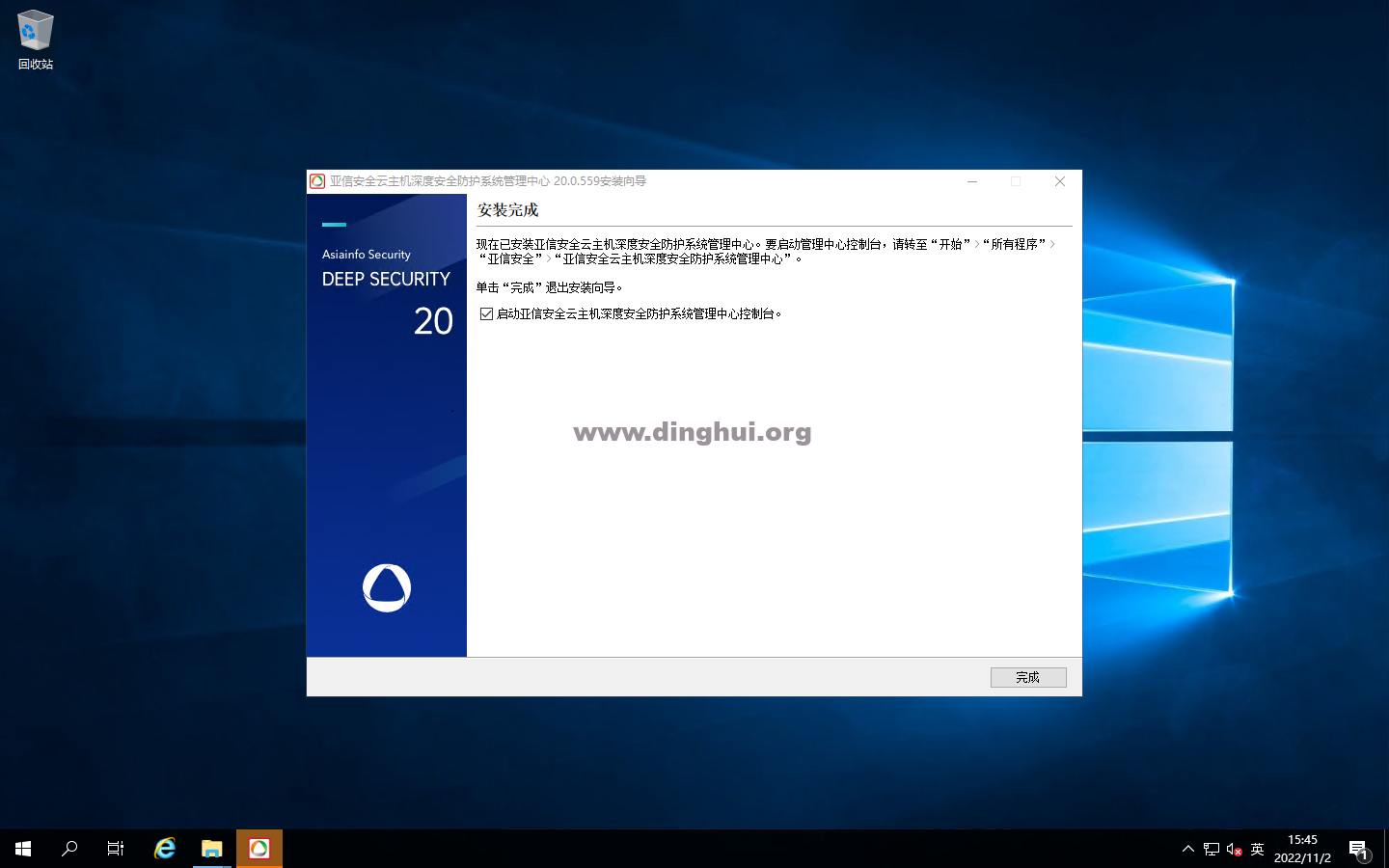

创建一台Windows Server 2019虚拟机,并准备好SQL数据库,DS 20.0.3相关安装包(本例为Manager-Windows-20.0.559.x64.exe),将所有安装包放置于同一目录下。开始安装。

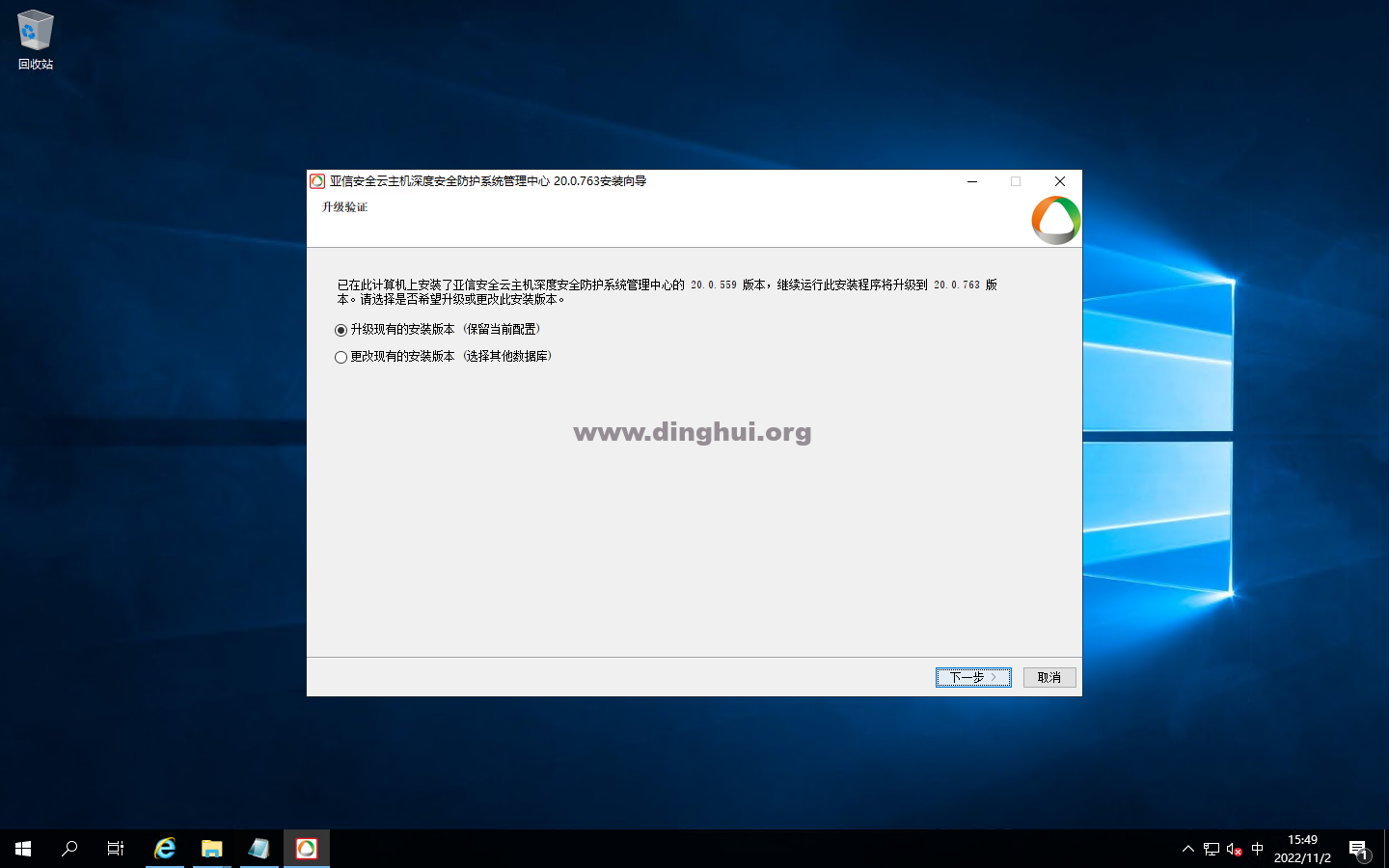

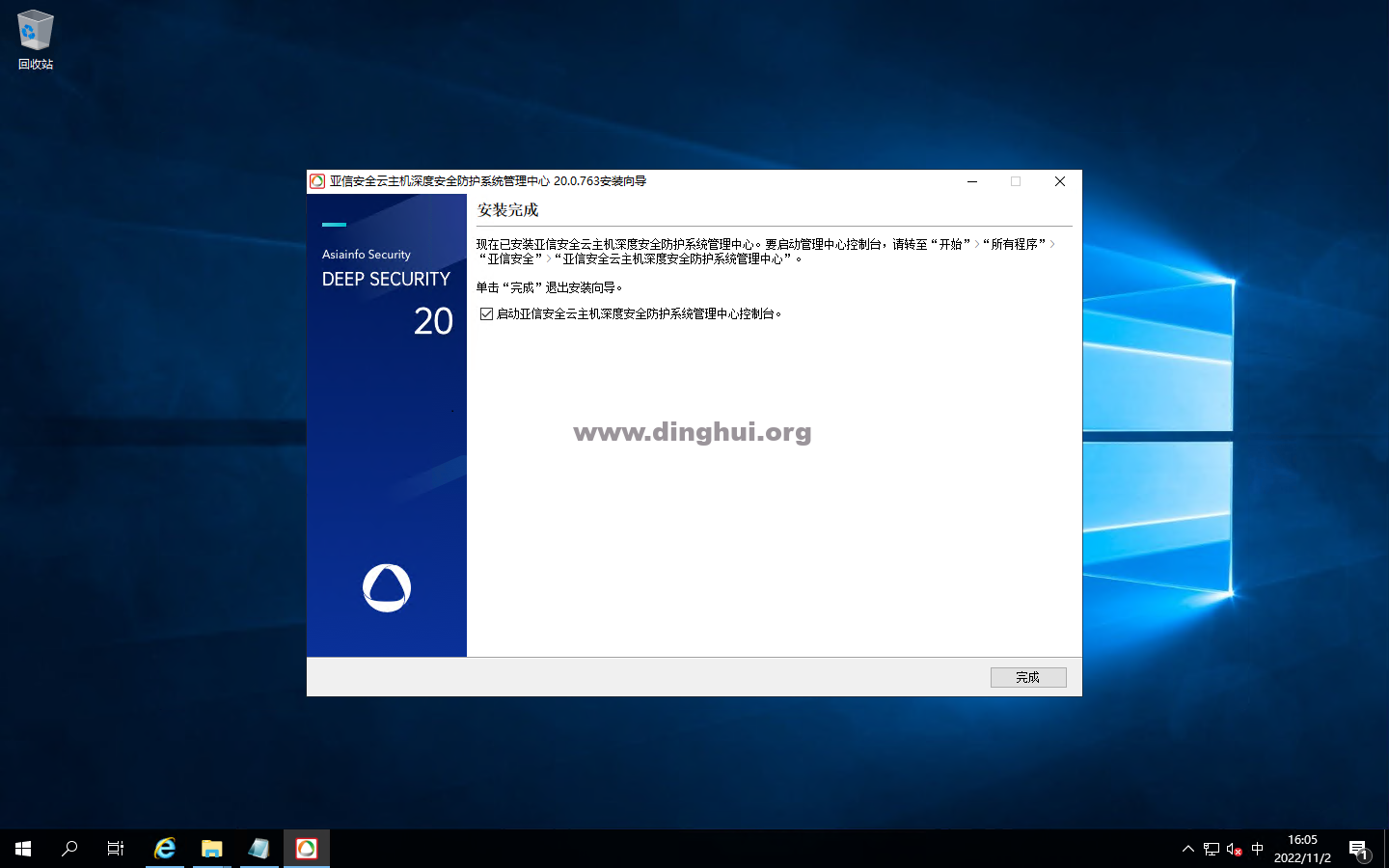

使用DSM hotfix升级包,升级现有版本到DS_Manager_20.0.763。

截至发稿,DSM版本已经更新到20.0.7;

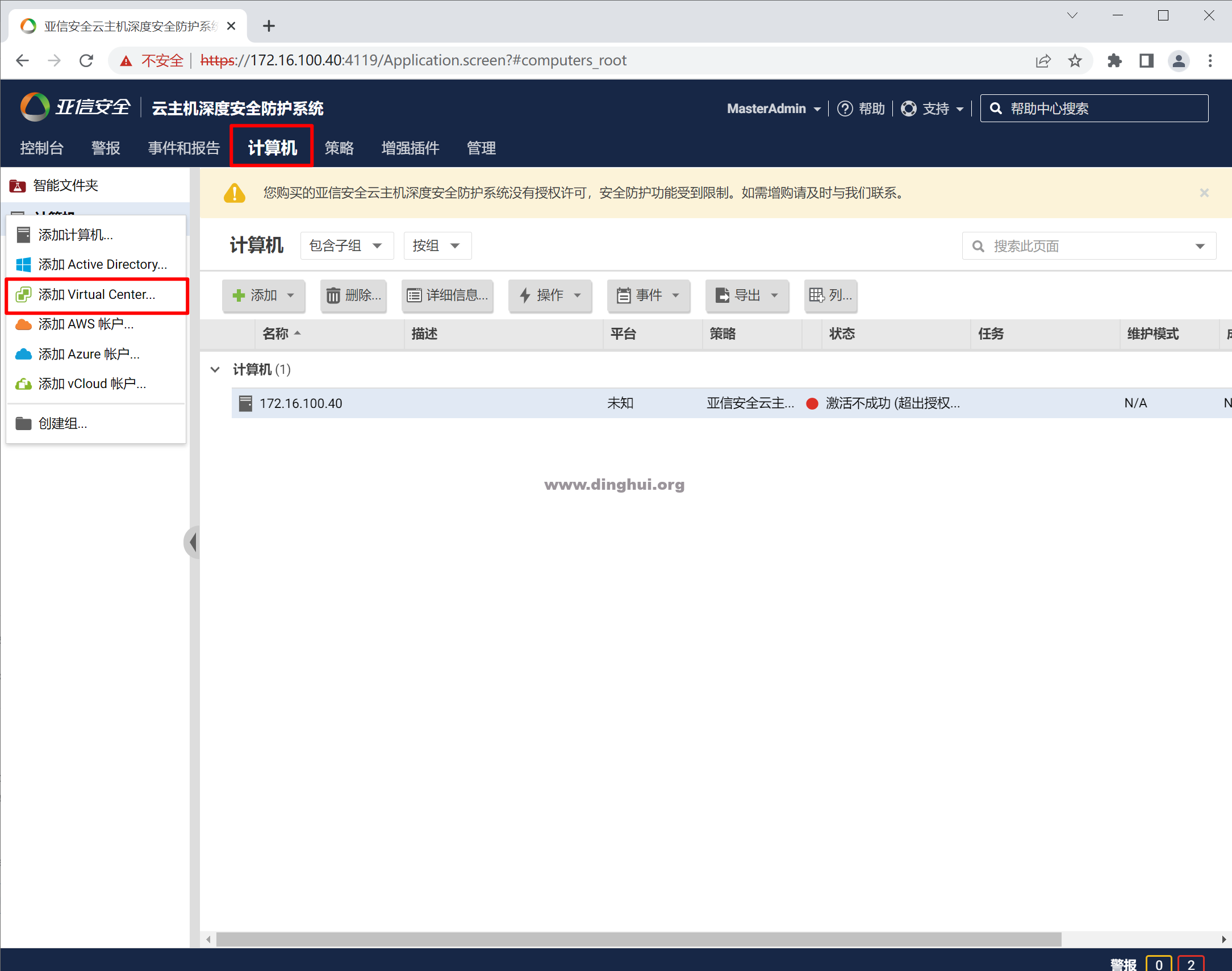

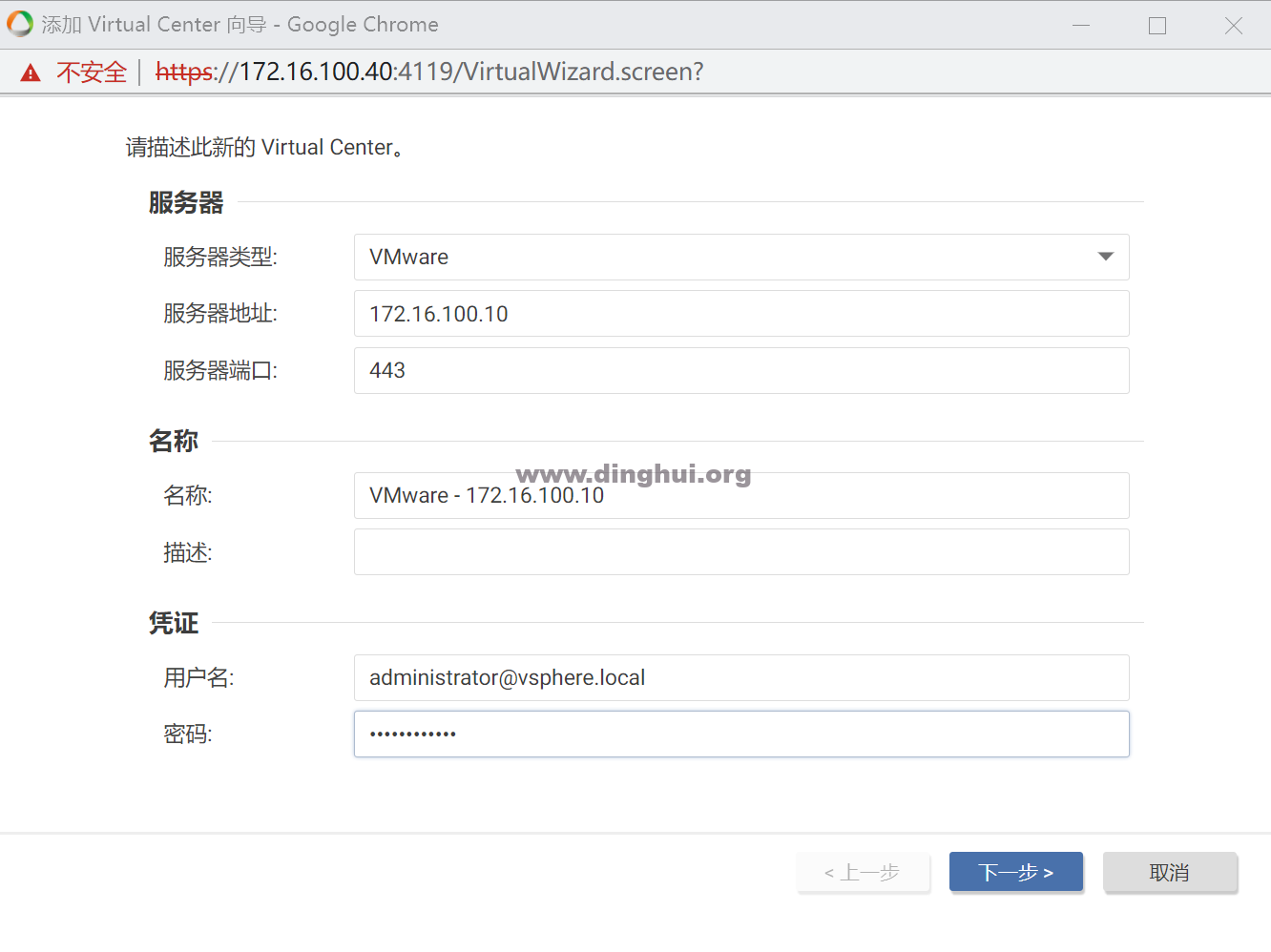

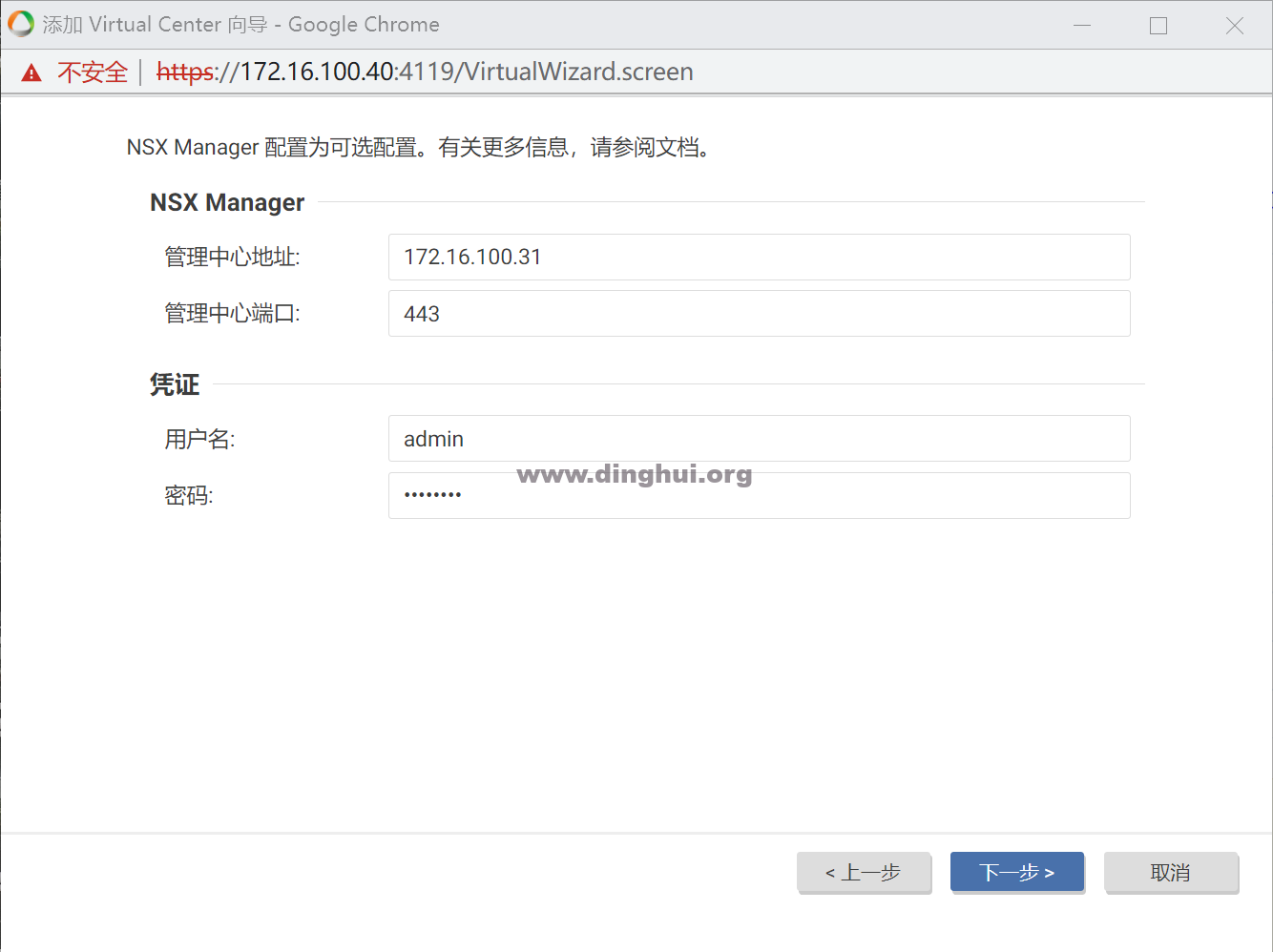

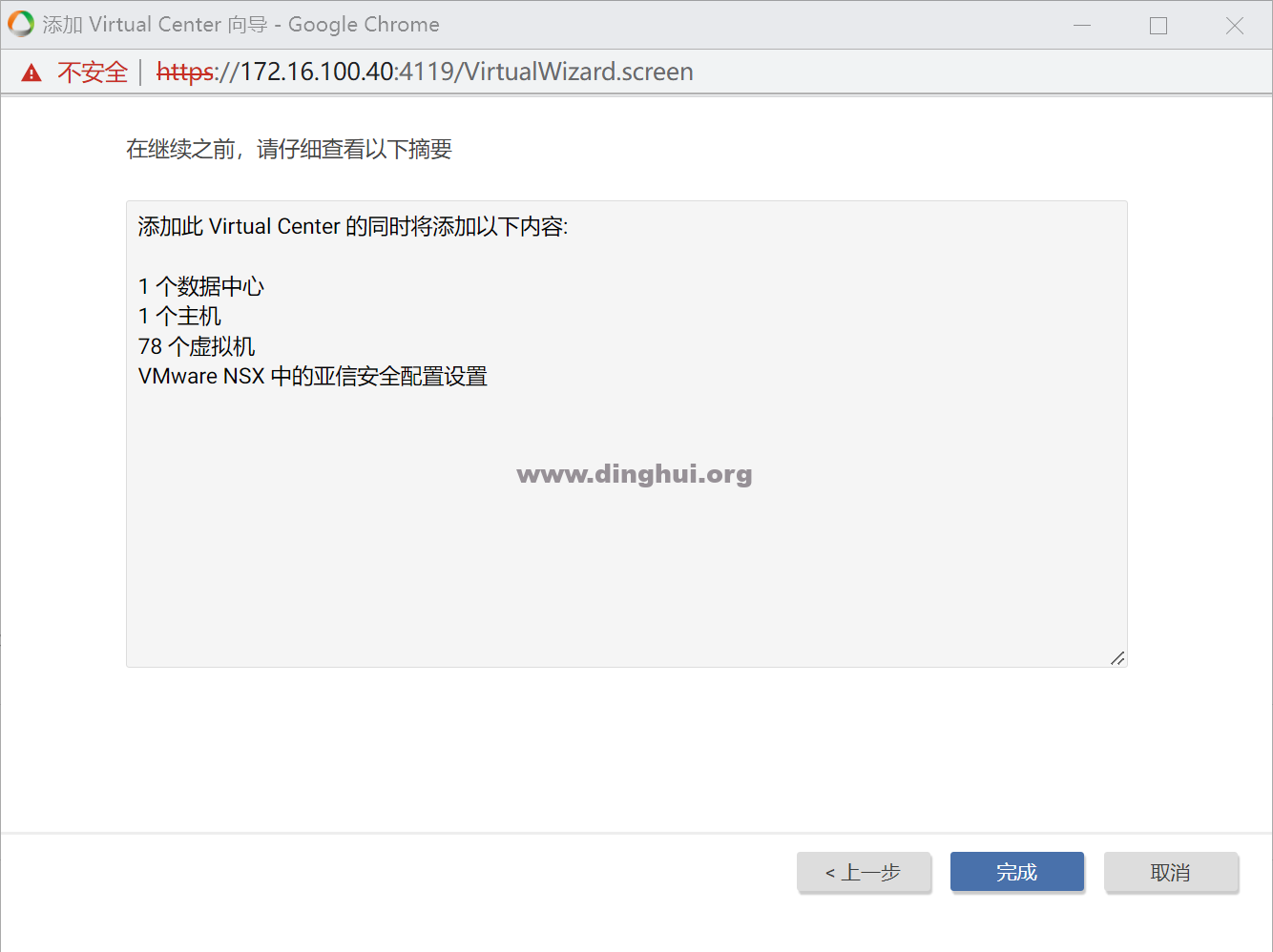

二、Deep Security Manager (DSM)注册vCenter(版本7.0U3)和NSX(版本4.0)

如上提示,注册成功。

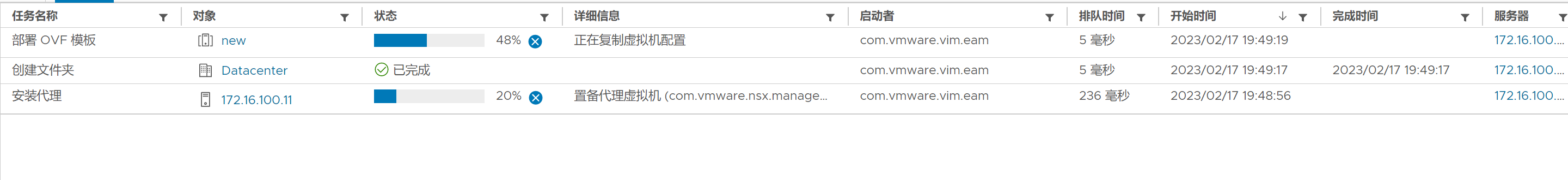

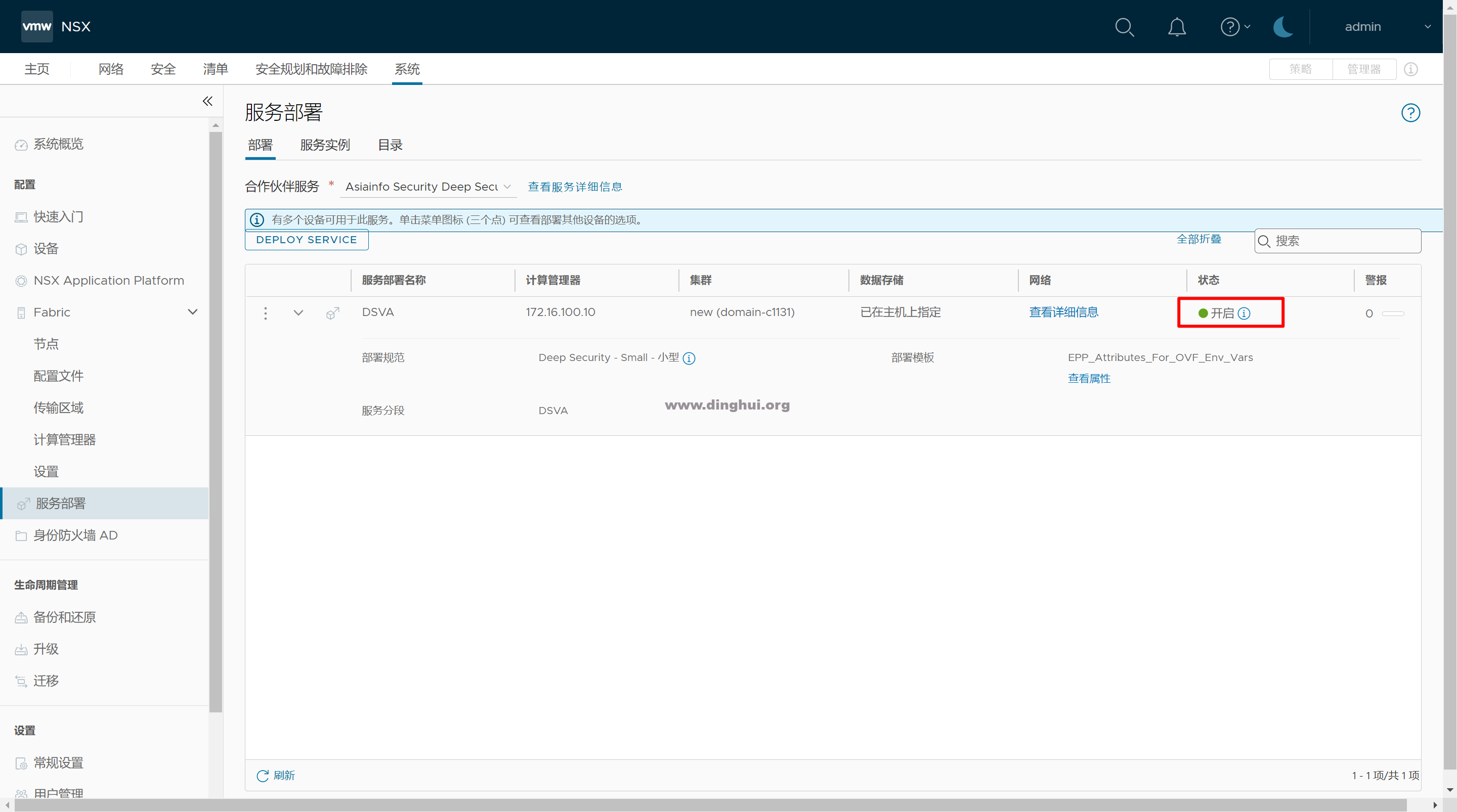

三、NSX配置

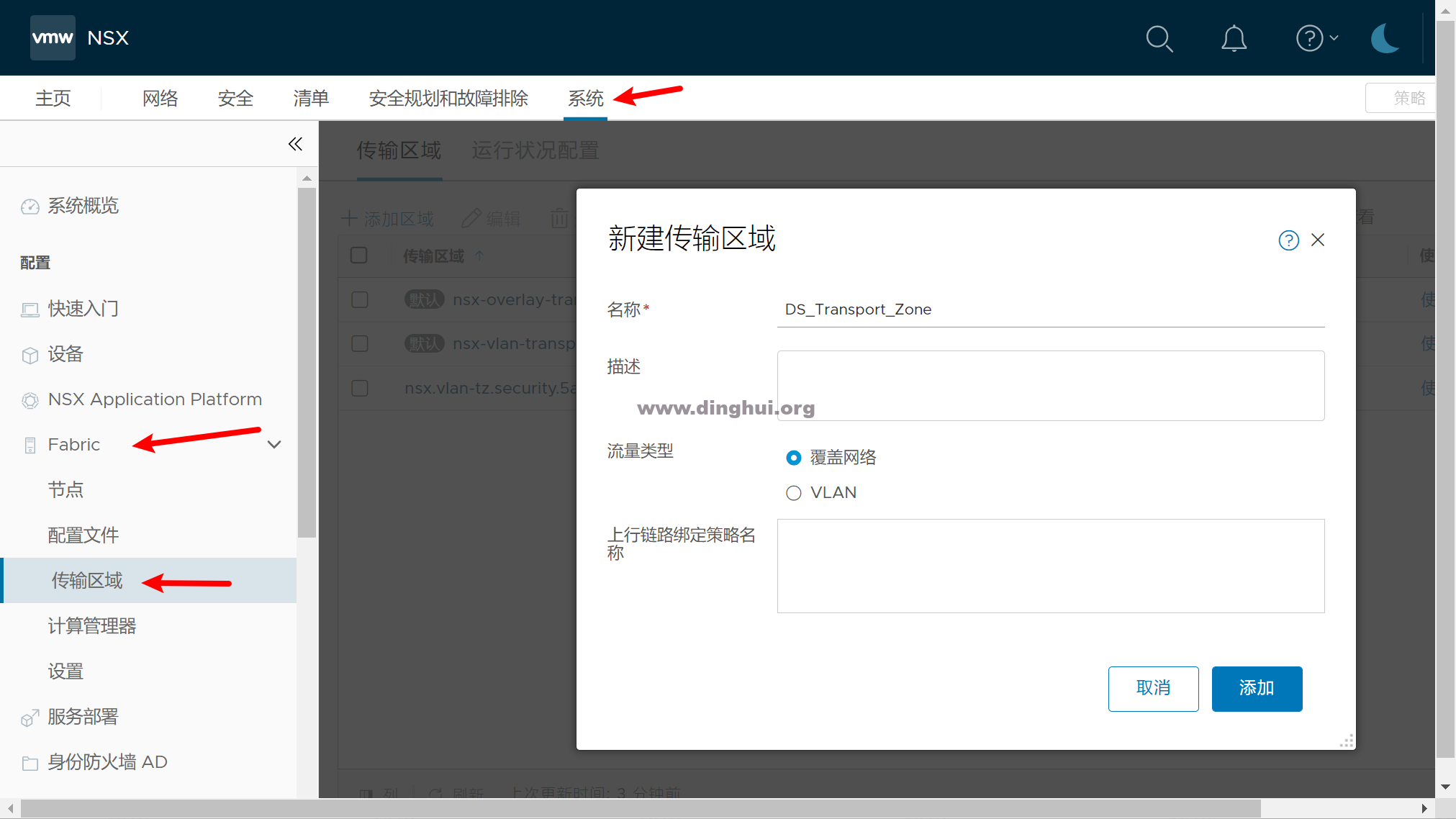

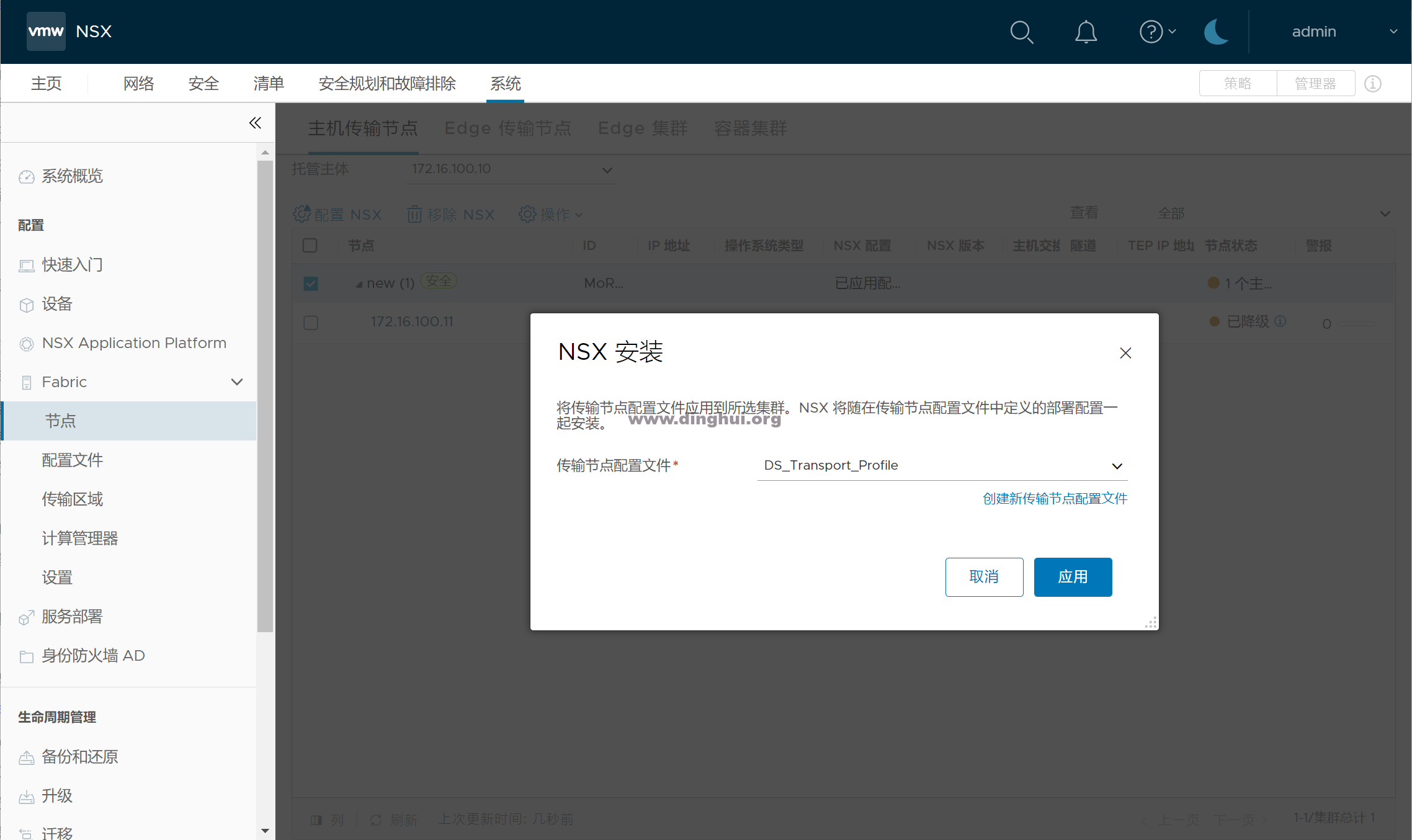

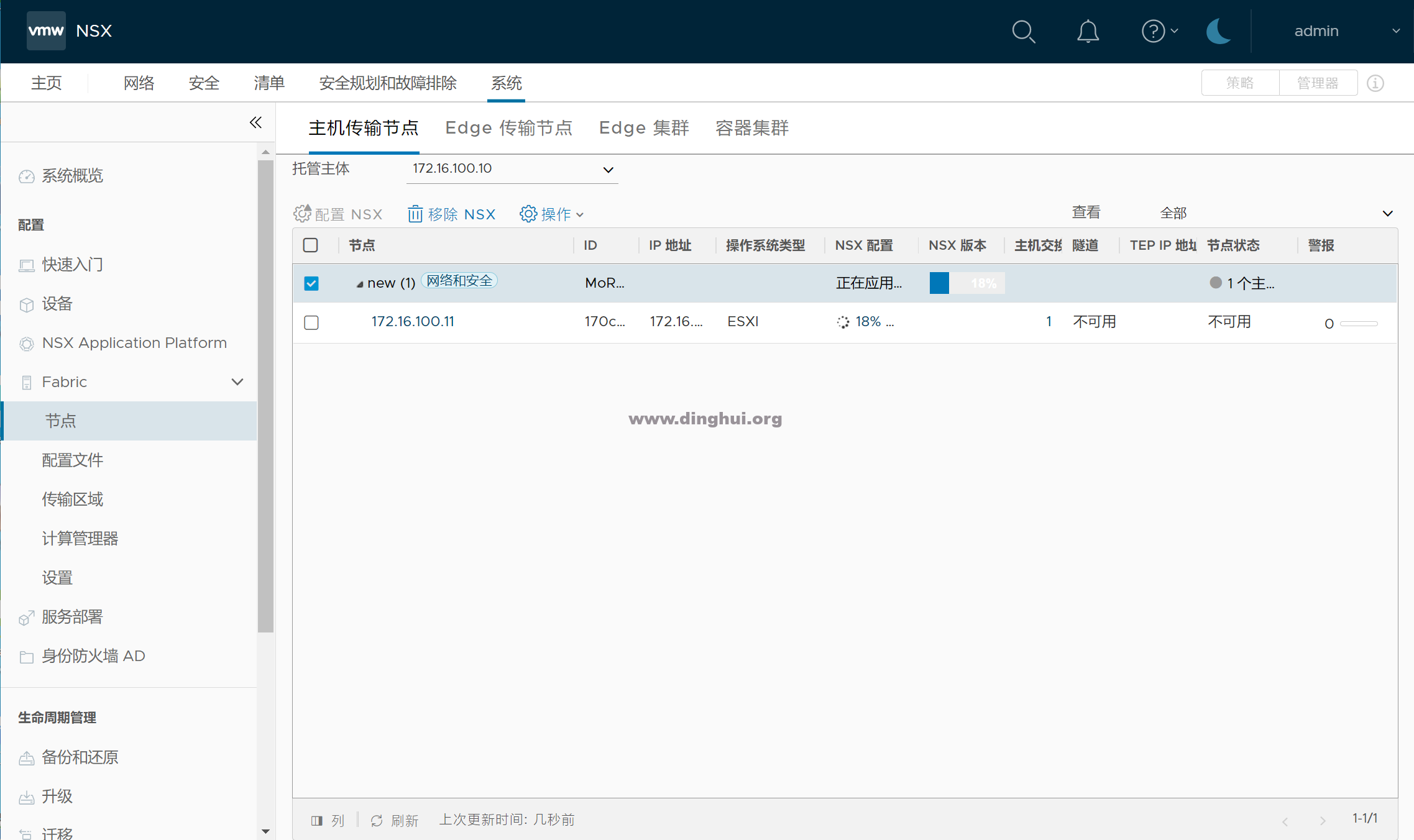

登录NSX,系统-Fabric-传输区域,创建一条DS_Transport_Zone;

设置IP地址池;

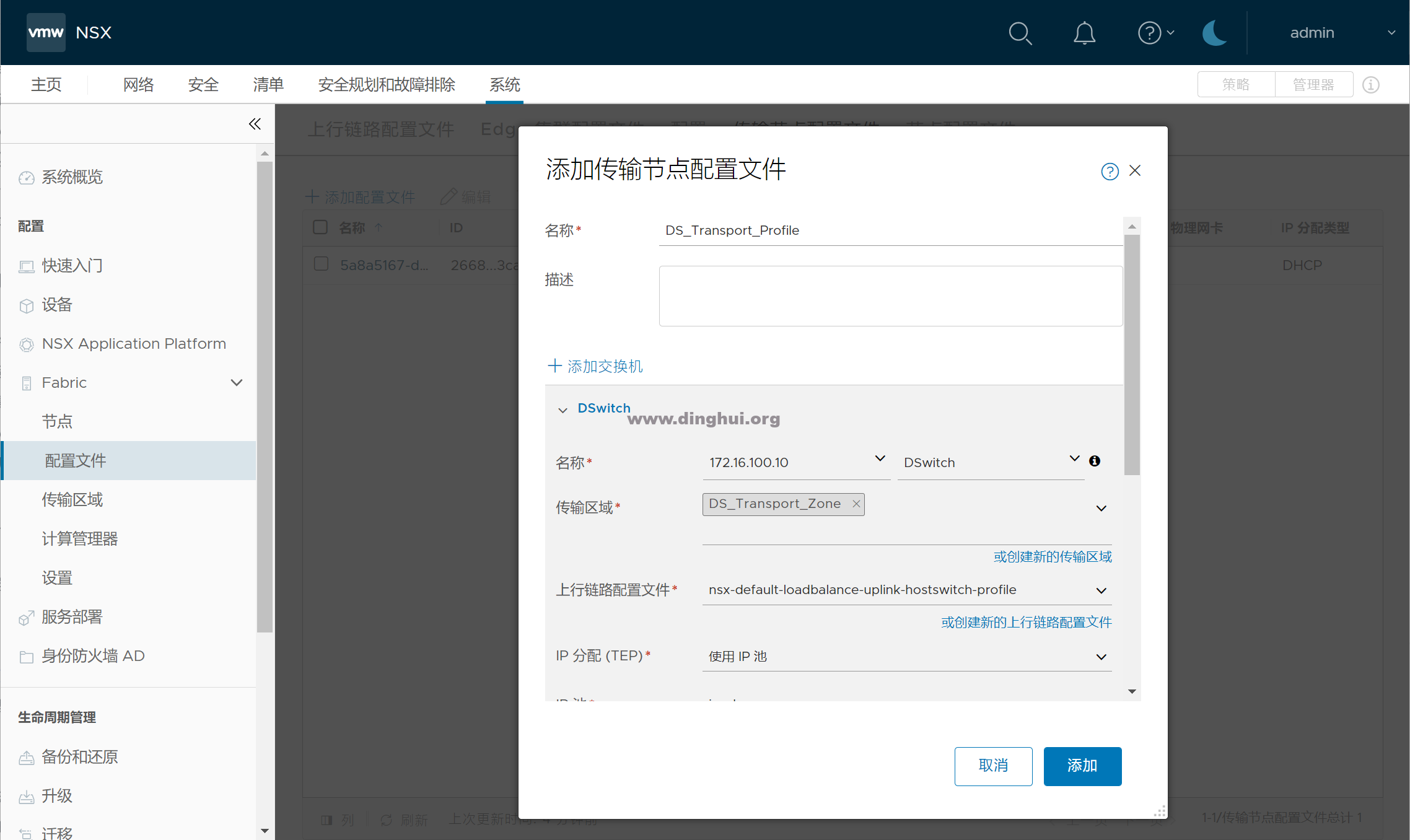

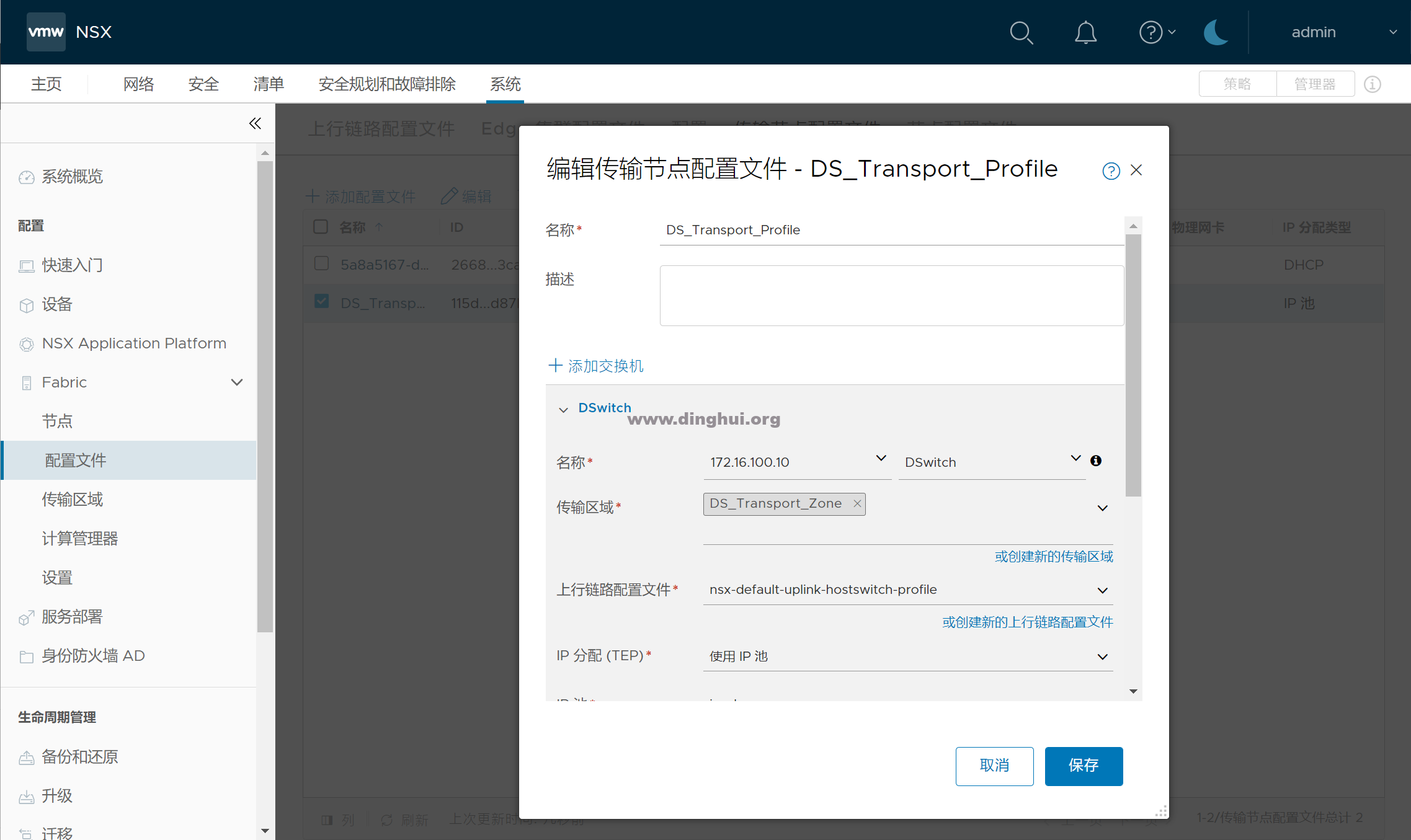

配置文件-传输节点配置文件,添加名称DS_Transport_Profile

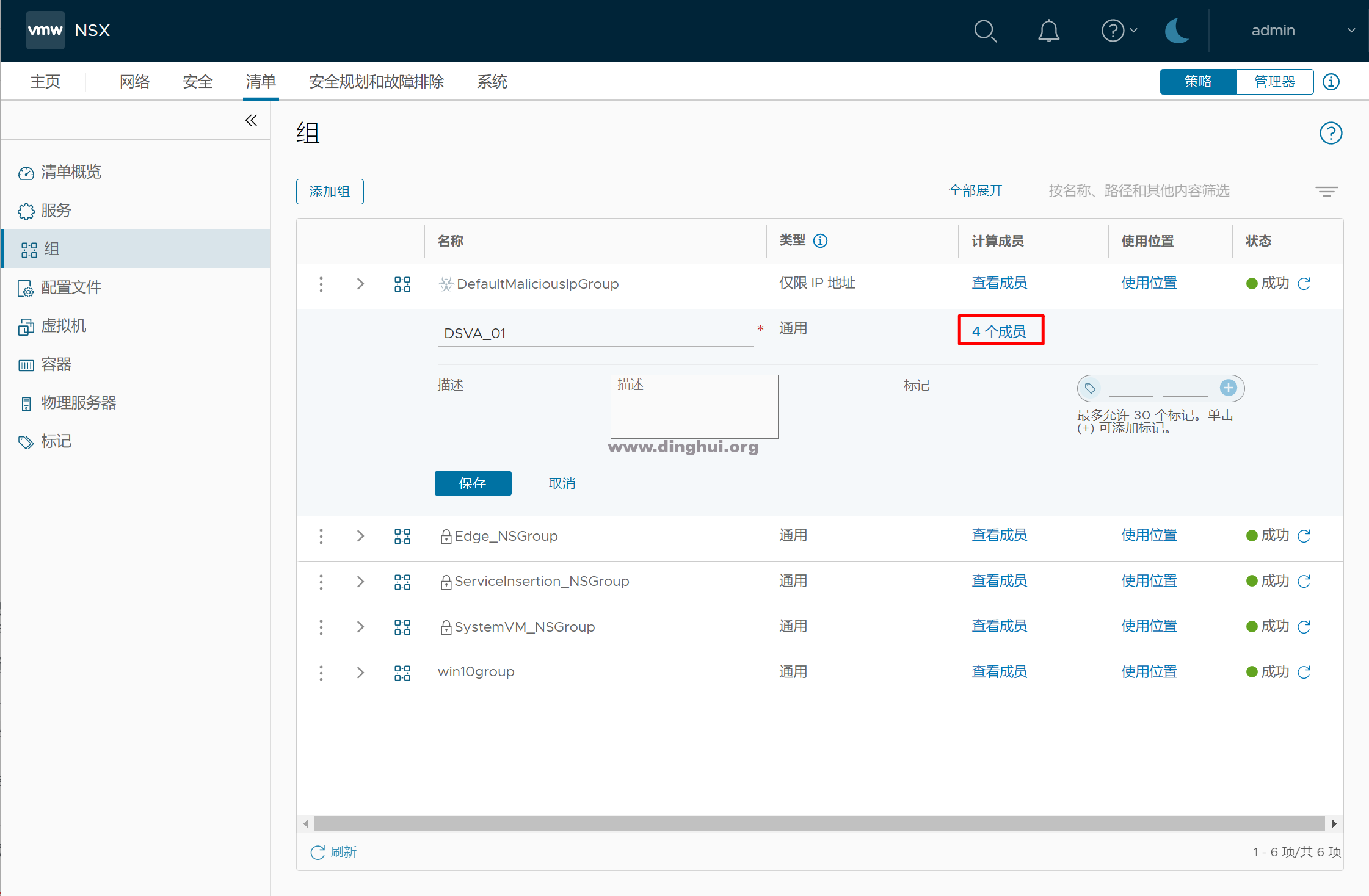

添加需要保护的成员;

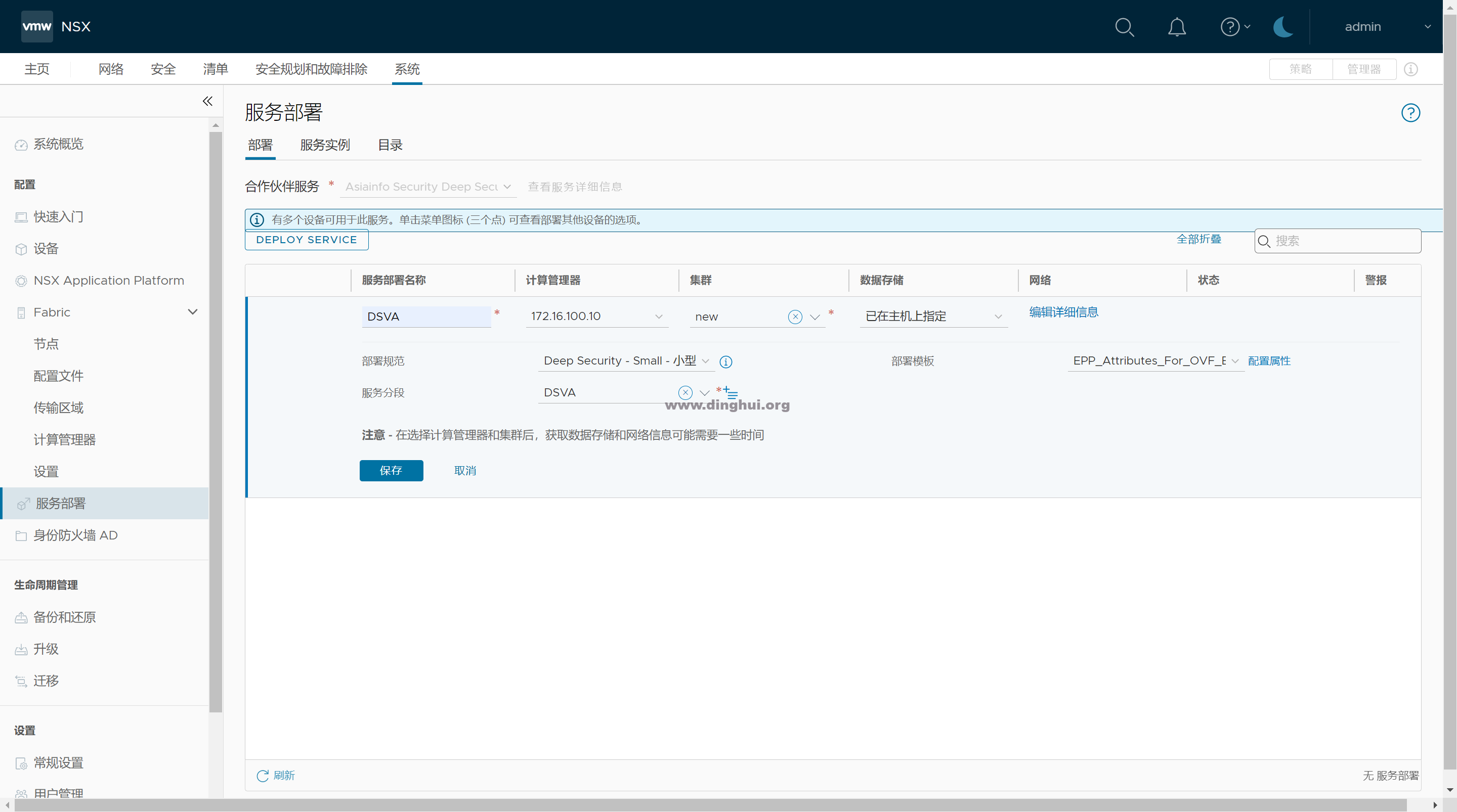

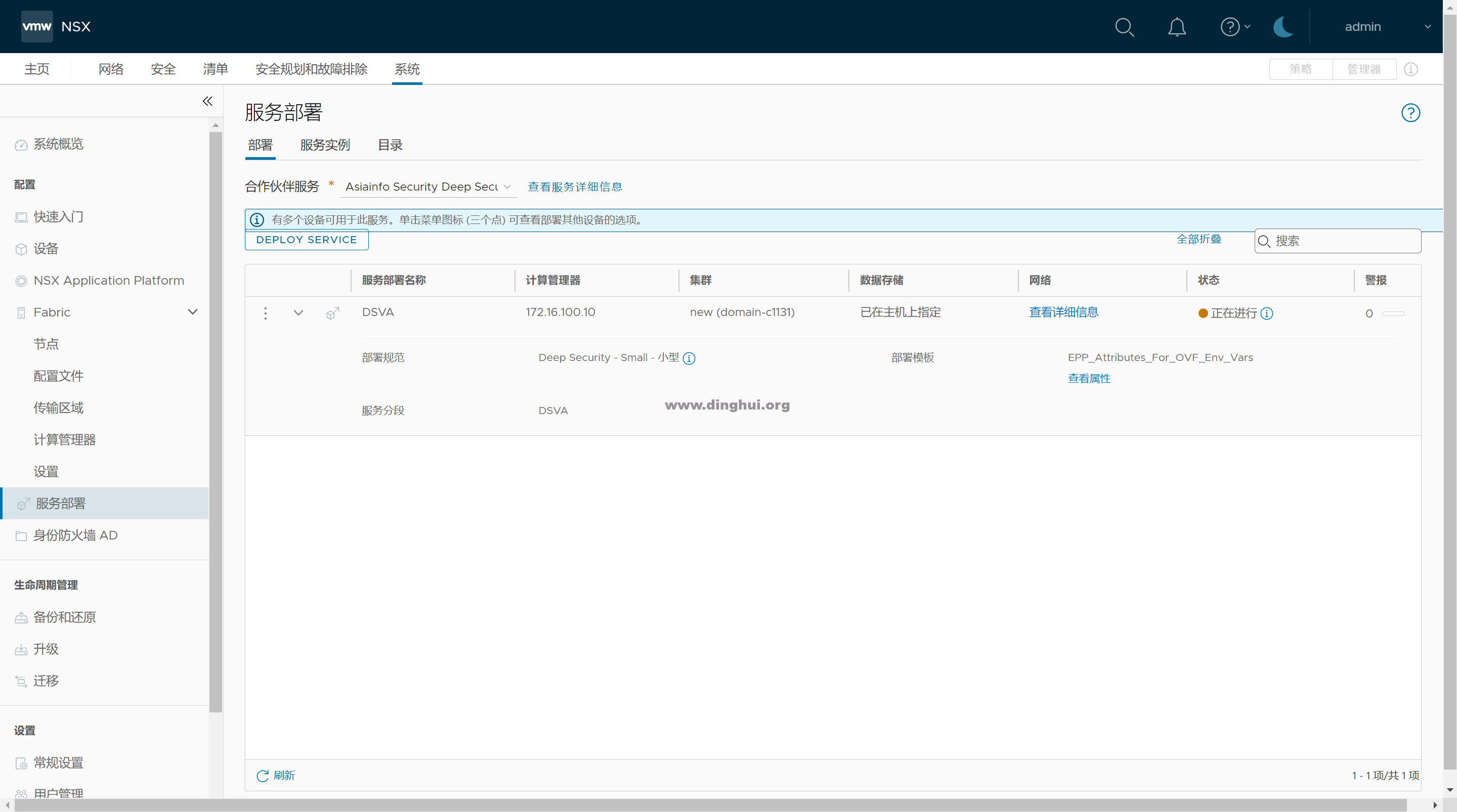

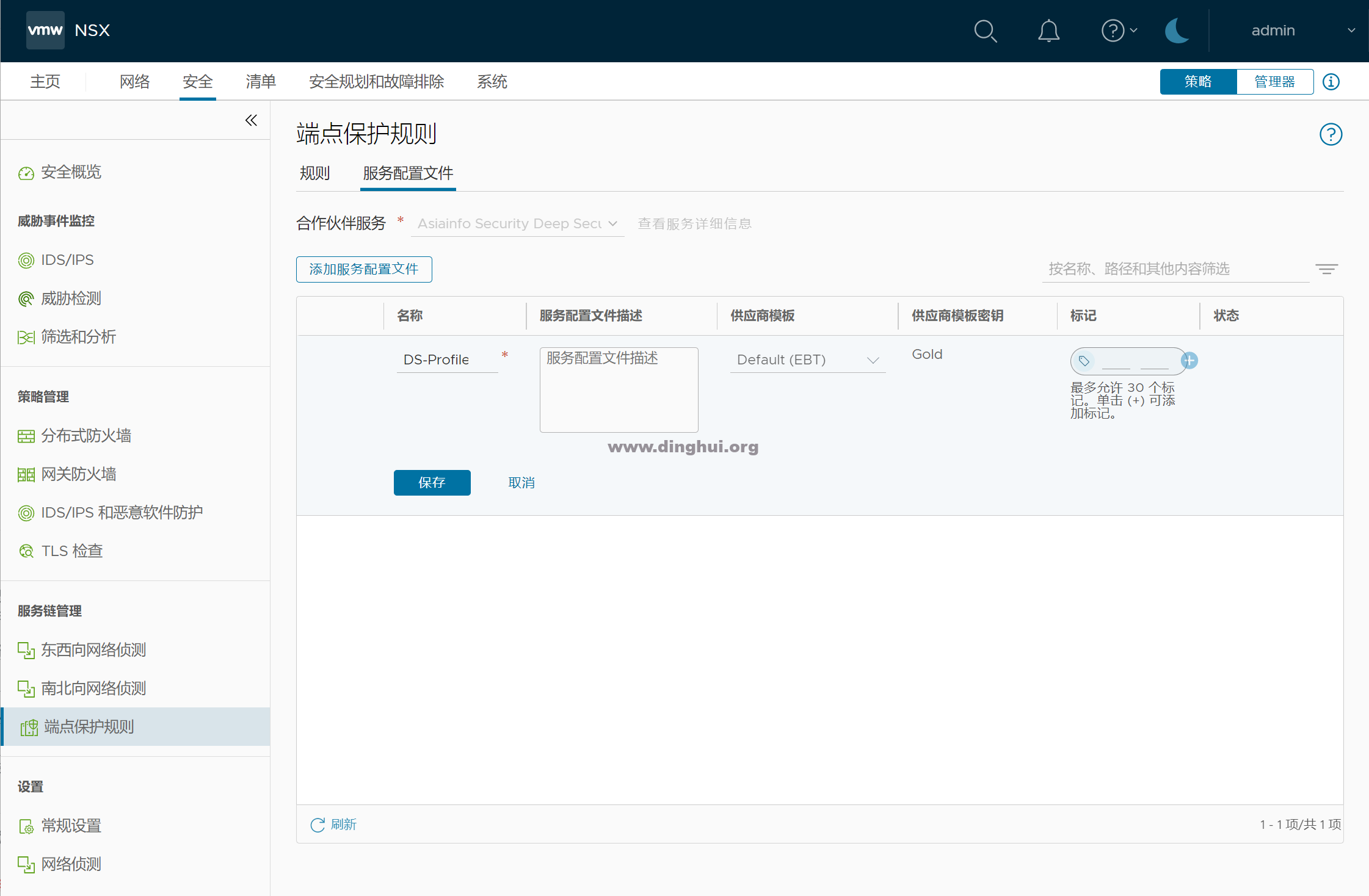

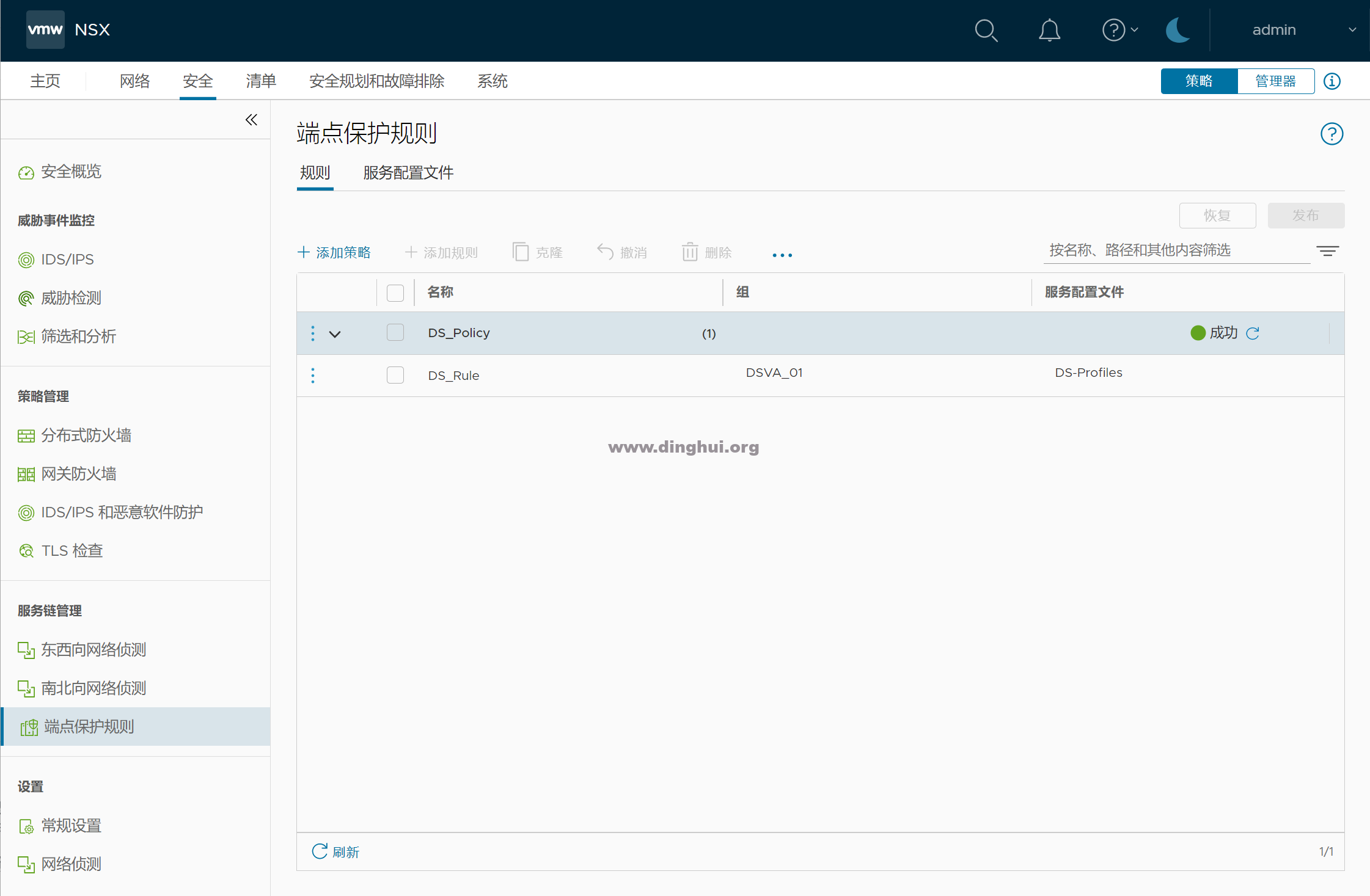

安全-服务链管理-端点保护规则-服务配置文件

添加策略,将组和服务配置文件对应起来;

四、验证

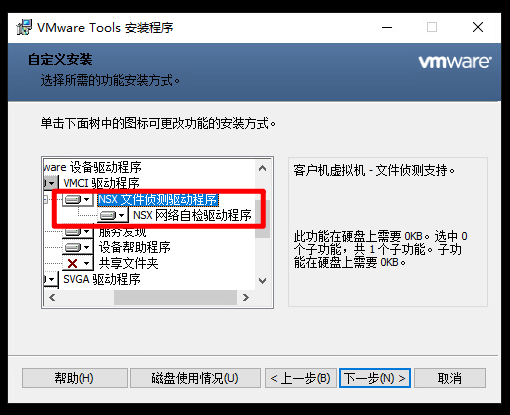

1、注意需要无代理保护的虚拟机在安装VMTools时候需要选择全部安装或者自定义安装时勾选如下NSX组件;

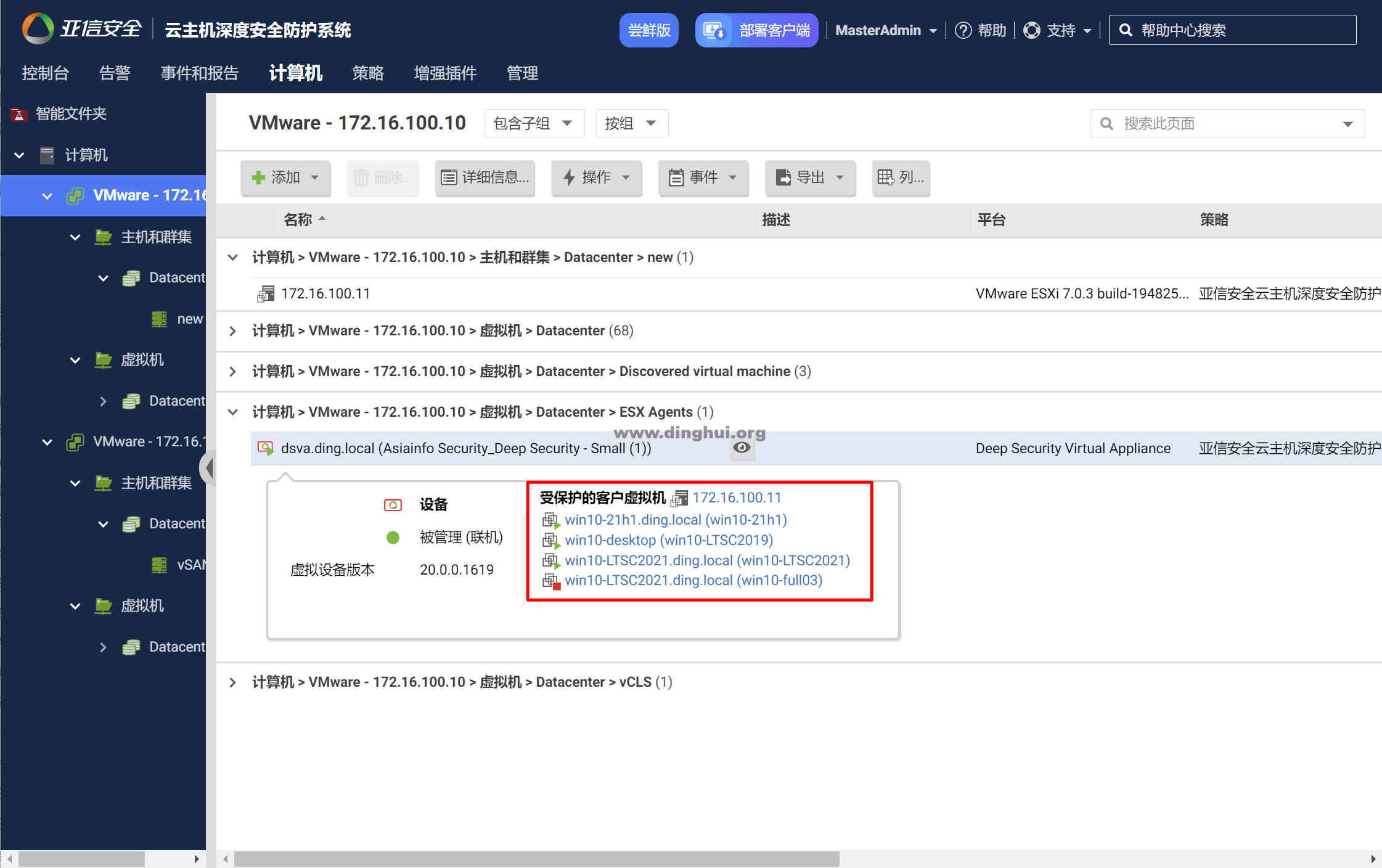

2、受保护的虚拟机如下

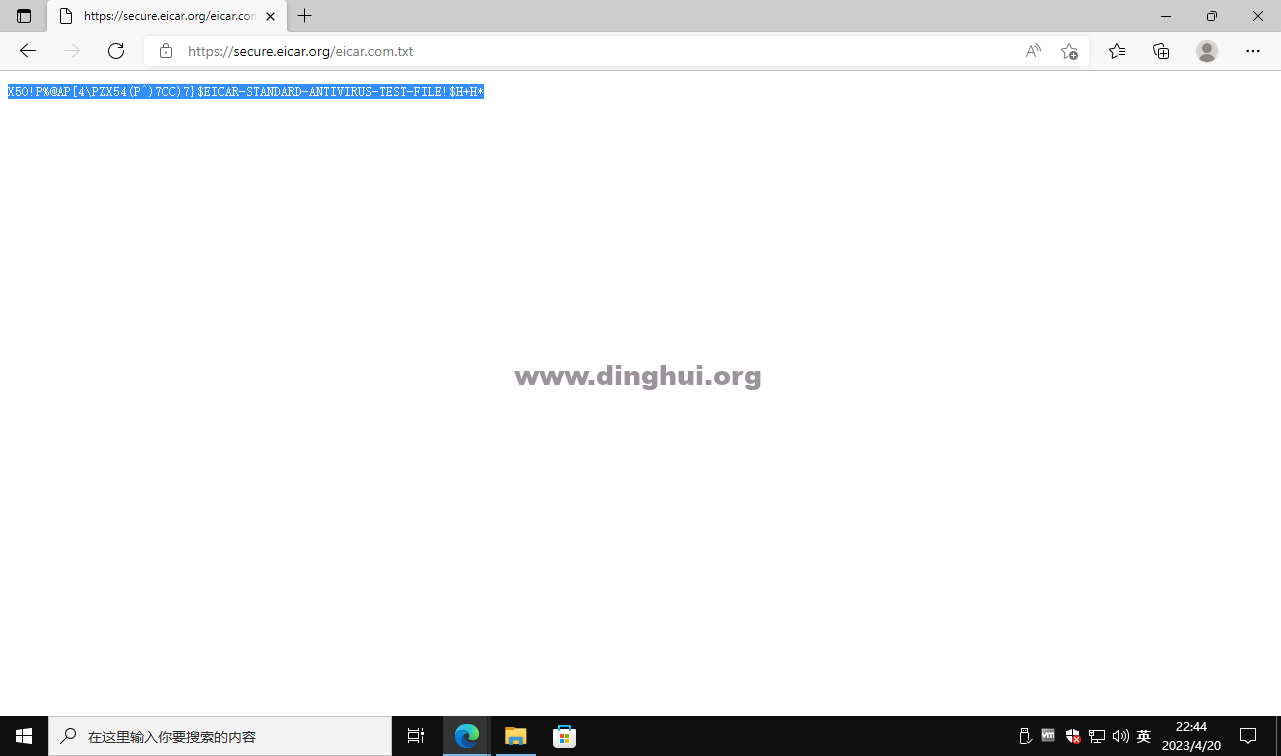

3、在虚拟机中下载病毒样本,保存为txt文件,保存瞬间会发现被删除。

4、从DSM控制台防恶意软件事件也及时显示出来了。

由于各种原因,该测试文档跨了好几个月才正式发布,途中DSM版本也升级了好几个,从DS 20.0.3-20.0.7。NSX版本也从4.0升级到4.1,环境搭建过程中也踩坑不少,希望能给大家带来一些帮助,也欢迎留言区发表评论交流。

发表评论