一早,登录VMware后台,顶部醒目的提示:

VMware Security Response Center (vSRC) response to ‘ESXiArgs’ ransomware attacks - To address the recent 'ESXiArgs' ransomware attacks and provide guidance on protective actions for concerned customers, please review and follow the VMware Security Center Blog for the most up-to-date information.

链接原文:https://blogs.vmware.com/security/2023/02/83330.html

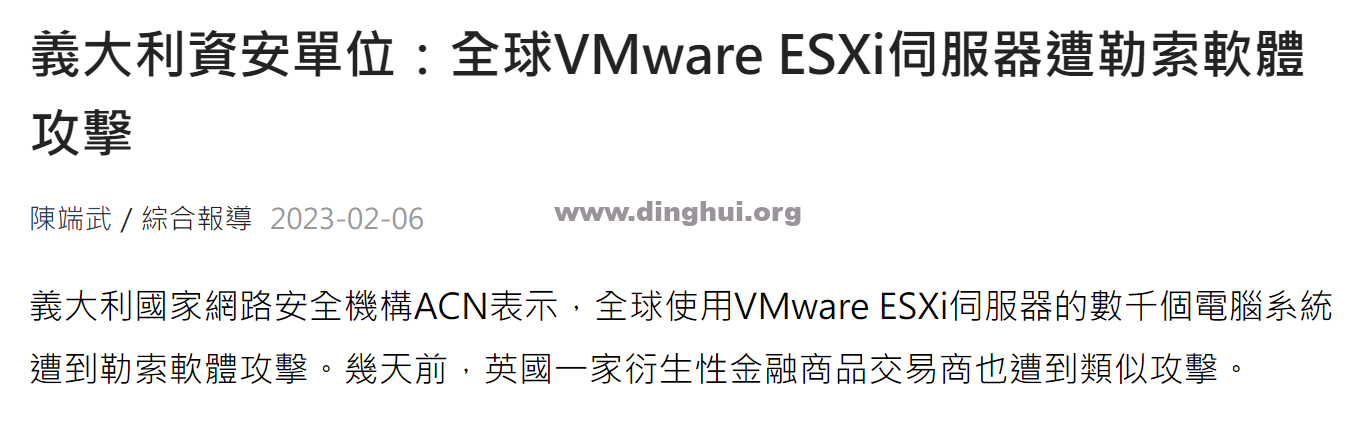

也引用多处的报道:

报道一、2月3日消息,法国计算机紧急响应小组(CERT-FR) 近日发出警告,攻击者正通过一个远程代码执行漏洞,对全球多地未打补丁的 VMware ESXi 服务器部署新型ESXiArgs 勒索软件。

报道二、義大利國家網路安全機構ACN表示,全球使用VMware ESXi伺服器的數千個電腦系統遭到勒索軟體攻擊。幾天前,英國一家衍生性金融商品交易商也遭到類似攻擊。

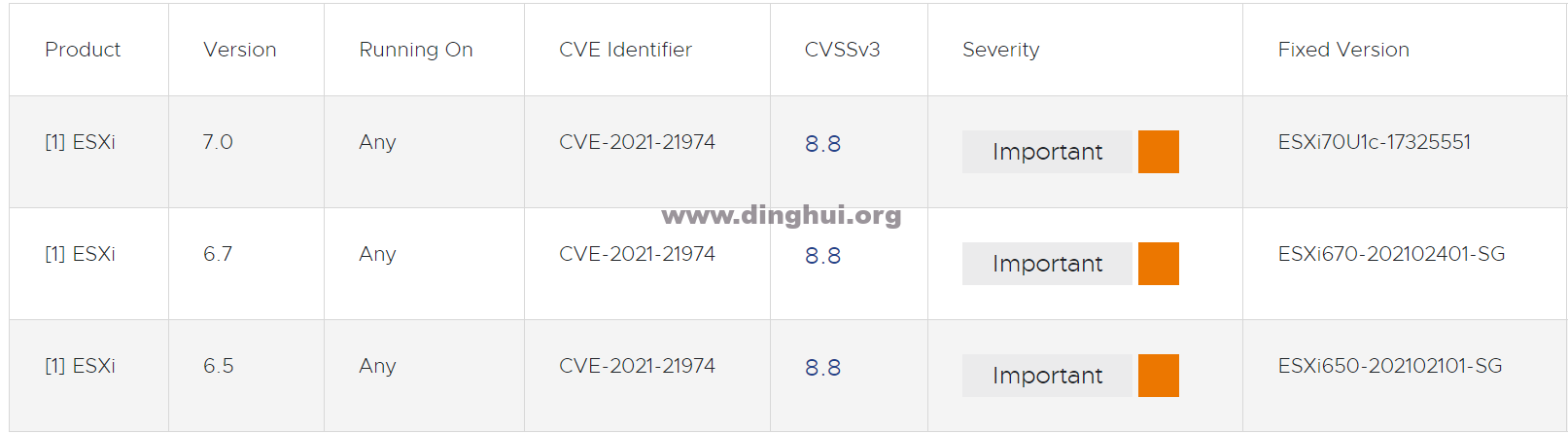

漏洞编号:

该漏洞编号为CVE-2021-21974,由 OpenSLP 服务中的堆溢出问题引起,未经身份验证的攻击者可以此进行低复杂度攻击。该漏洞主要影响6.x 版和 6.7 版本之前的 ESXi 管理程序,2021年2月23日 ,VMware曾发布补丁修复了该漏洞。对于还未打补丁的服务器,须在管理程序上禁用易受攻击的服务定位协议 (SLP) 服务。

早在2021年2月24日:我们已经发布 《漏洞情报 | VMware 多个高危漏洞通告》

受影响版本:

VMware ESXi, 6.5.0, Build Number: 17477841

VMware ESXi, 6.7.0, Build Number: 17499825

VMware ESXi, 7.0, Build Number: 17325551

低于以上版本都受影响。

临时缓解措施:

在ESXi中禁用OpenSLP服务,如果暂时不方便打补丁,可以参考KB76372:适用于 ESXi 6.x 中的 OpenSLP 安全漏洞 (CVE-2019-5544) 的权宜措施 (76372)

终极解决办法:

安装最新补丁:因为VMware补丁都是全量补丁,因此建议安装最新补丁来修复漏洞。

备注:不定期安装补丁只是尽量的去规避安全漏洞引发的数据安全,建议还是需要使用备份方式将虚拟机定期备份到其他介质。

修复指引:

ESXi补丁安装可参考文档:如何升级ESXi补丁?

vCenter补丁安装可参考文档:如何升级vCenter(VCSA)补丁?

目前为止有一条评论