2025年3月4日晚上,收到漏洞通告邮件,通告如下:

VMSA-2025-0004

New VMware CRITICAL Security Advisory:

VMware ESXi, Workstation, and Fusion updates address multiple security vulnerabilities (CVE-2025-22224, CVE-2025-22225, CVE-2025-22226).

Please see our latest advisory: VMSA-2025-0004

Impacted Product(s):

- VMware ESXi

- VMware Workstation Pro / Player (Workstation)

- VMware Fusion

- VMware Cloud Foundation

- VMware Telco Cloud Platform

按照惯例,定义为CRITICAL级别的漏洞,我会单独列出来,补丁包会稍后上传。

一、漏洞说明:

VMware by Broadcom 于2025 年3 月4 日发布安全公告VMSA-2025-0004,其中包含了与VMware Cloud Foundation 相关的三个漏洞,分别为CVE-2025-22224, CVE-2025-22225,CVE-2025-22226。

1、CVE-2025-22224

CVE 描述:

VMware ESXi 和Workstation 包含TOCTOU (Time-of-Check Time-of-Use)漏洞,该漏洞会导致越界写入。VMware 已将此问题的严重性评估为临界严重性范围,CVSSv3 的最高基本分数为9.3。

已知攻击:

在虚拟机上拥有本地管理权限的恶意行为者可能会利用该问题,以在主机上运行的虚拟机VMX 进程的身份执行代码。

影响范围:

VMware ESXi 7.0 U3s(24585291)以下版本;

VMware ESXi 8.0 U3d(24585383)以下版本;

VMware ESXi 8.0 U2d(24585300)以下版本;

VMware Cloud Foundation 4.5.x 及 5.x;

2、CVE-2025-22225

CVE 描述:

VMware ESXi 存在任意写入漏洞。VMware 已将此问题的严重性评估为重要严重性范围,CVSSv3 的最高基本分数为8.2。

已知攻击:

对VMX 进程拥有特权的恶意行为者可能会触发任意的内核写操作,从而导致沙箱逃逸,获取更高权限的访问。

影响范围:

VMware ESXi 7.0 U3s(24585291)以下版本;

VMware ESXi 8.0 U3d(24585383)以下版本;

VMware ESXi 8.0 U2d(24585300)以下版本;

VMware Cloud Foundation 4.5.x 及 5.x;

3、CVE-2025-22226

CVE 描述:

VMware ESXi、Workstation 和Fusion 存在HGFS 越界读取导致的信息泄露漏洞。VMware 已将此问题的严重性评估为重要严重性范围,CVSSv3 的最高基本分数为7.1。

已知攻击:

具有虚拟机管理权限的恶意行为者可能会利用这个问题从vmx 进程泄漏内存数据。

影响范围:

VMware ESXi 7.0 U3s(24585291)以下版本;

VMware ESXi 8.0 U3d(24585383)以下版本;

VMware ESXi 8.0 U2d(24585300)以下版本;

VMware Cloud Foundation 4.5.x 及 5.x;

针对vSphere 6.x版本用户,建议尽快升级到vSphere 7或者8。

二、修复措施

目前除安装补丁外没有可行的缓解方案。VMware ESXi 用户需根据版本安装对应更新:VMware ESXi 8.0 Update 3d、8.0 Update 2d或7.0 Update 3s。ESX 6.5和6.7的补丁仅向签订延长支持合同的客户提供。

使用VMware vSphere(7.x/8.x)、VMware Cloud Foundation(4.5.x/5.x)、VMware Telco Cloud Platform(2.x-5.x)和VMware Telco Cloud Infrastructure(2.x/3.x)的企业需部署对应ESXi补丁。VMware Workstation 17.x用户应升级至17.6.3版本,VMware Fusion 13.x用户需升级至13.6.3版本。

三:升级包安装和下载路径:

ESXi补丁安装可参考文档:如何升级ESXi补丁?

补丁下载:VMware常用软件ISO下载汇总(2025年3月更新)

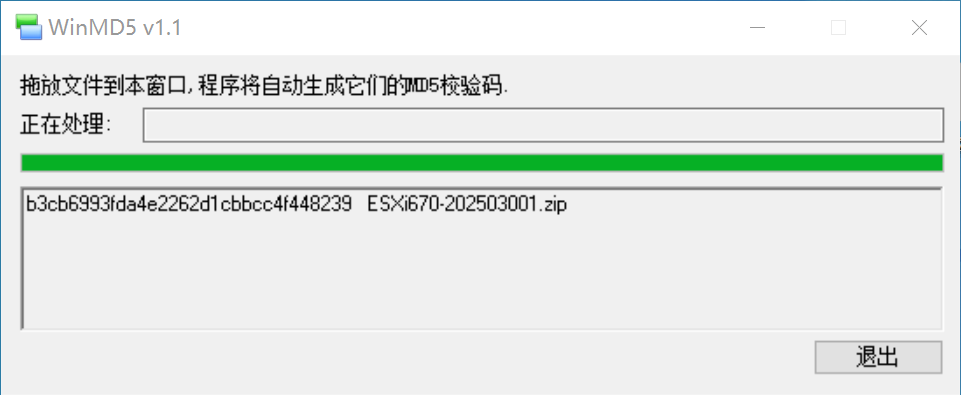

ESXi 6.7U3v Extend Support补丁包:ESXi670-202503001.zip

Workstation新版下载:VMware Workstation Pro 虚拟机软件专业版