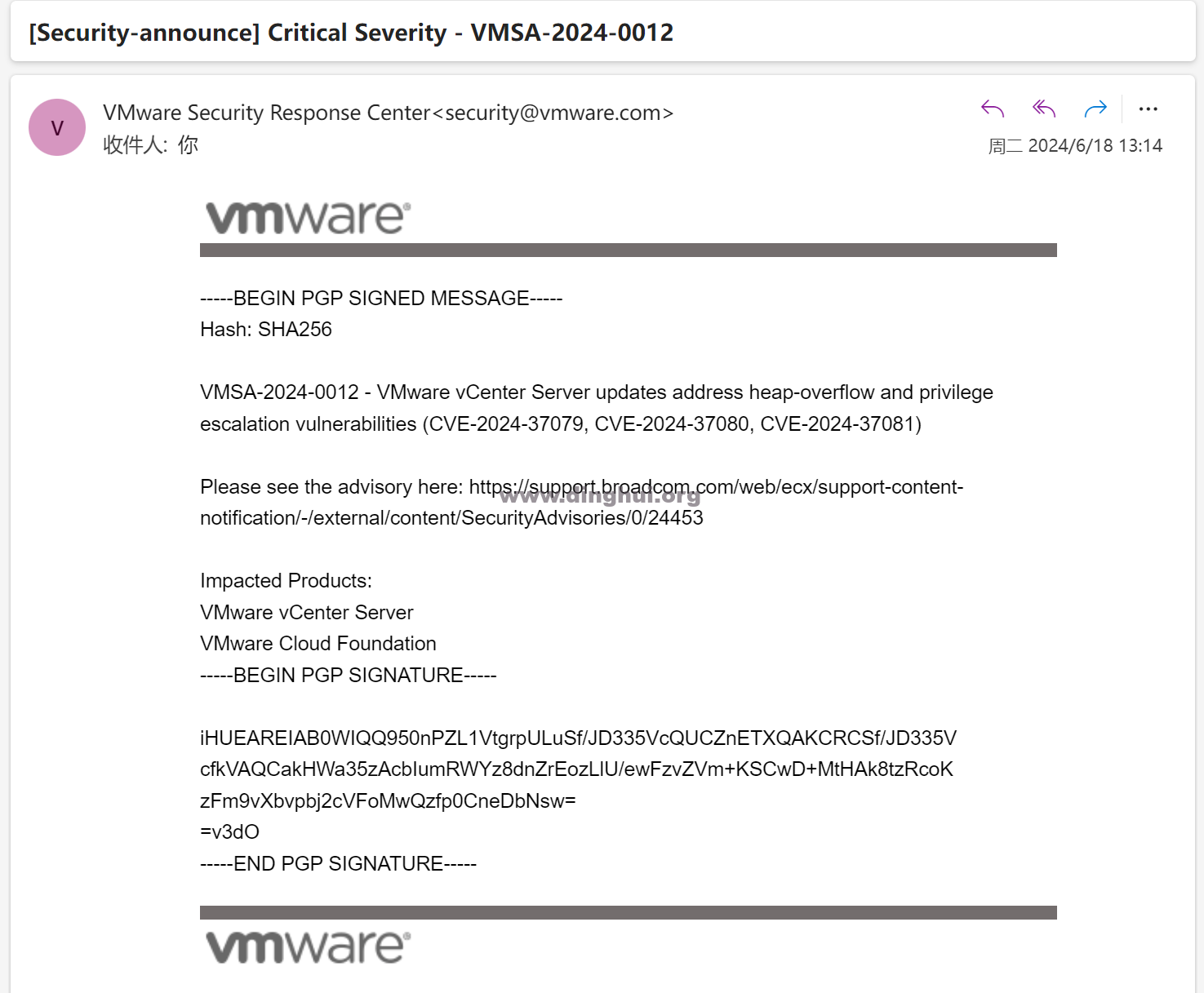

收到邮件,显示Critical Severity级别的漏洞,按照惯例,我把补丁下载地址和升级方法一并发出。由于VMware支持门户迁移到博通网站,很多客户反馈暂时无法下载补丁,文末我汇总到百度网盘了。

官方已发布更新修复,参考链接如下:https://support.broadcom.com/web/ecx/support-content-notification/-/external/content/SecurityAdvisories/0/24453

一、漏洞描述:

具有 vCenter Server 网络访问权限的远程攻击者通过发送特制的网络数据包在 DCERPC 协议实施过程中来触发堆溢出漏洞,从而导致远程代码执行。(CVE-2024-37079、CVE-2024-37080)

二、受影响产品:

VMware vCenter Server

VMware Cloud Foundation

三、受影响版本

| VMware Product | Version | Running On | CVE | CVSSv3 | Severity | Fixed Version | Workarounds | Additional Documentation |

| vCenter Server | 8.0 | Any | CVE-2024-37079, CVE-2024-37080, CVE-2024-37081 | 9.8, 9.8, 7.8 | Critical | 8.0 U2d | None | FAQ |

| vCenter Server | 8.0 | Any | CVE-2024-37079, CVE-2024-37080 | 9.8, 9.8 | Critical | 8.0 U1e | None | FAQ |

| vCenter Server | 7.0 | Any | CVE-2024-37079, CVE-2024-37080, CVE-2024-37081 | 9.8, 9.8, 7.8 | Critical | 7.0 U3r | None | FAQ |

目前官方已有可更新版本,建议受影响用户升级至最新版本:

VMware vCenter Server 8.0 U2d

VMware vCenter Server 8.0 U1e

VMware vCenter Server 7.0 U3r

VMware Cloud Foundation 5.x/4.x KB88287

四、升级包安装和下载路径:

vCenter补丁安装可参考文档:如何升级vCenter(VCSA)补丁?

发表评论