12月10日,VMware官方发布安全通告,通告了受CVE-2021-44228影响的VMware产品。其中最常用的vCenter Server也受影响。

目前大部分产品如Horizon,UAG,SRM等,已经有补丁更新,但是使用群体较多的vCenter Server,最终补丁暂时还没出来,vCenter 7.0 U3c,6.7 U3q,6.5 U3s已修复该漏洞。建议尽快更新到以上版本。参考:如何升级vCenter(VCSA)补丁?

如果暂时不方便升级补丁,请参考如下缓解措施。

本文根据VMware提供的临时缓解措施KB87081,做了一个升级步骤汇总。

本解决方法适用于vCenter Server 7.0.x、vCenter 6.7.x 和 vCenter 6.5.x。

方法一或者方法二任选其一即可,优先推荐方法一。

20211224--update 方法一、 以vCenter 7.0 u3为例:

1、VMware提供了一个Python脚本:vc_log4j_mitigator.py,Python 脚本下载: vc_log4j_mitigator.zip

2、更新vCenter之前,注意做好备份,或者使用虚拟机快照。(此步骤一定要做,确保万一。)

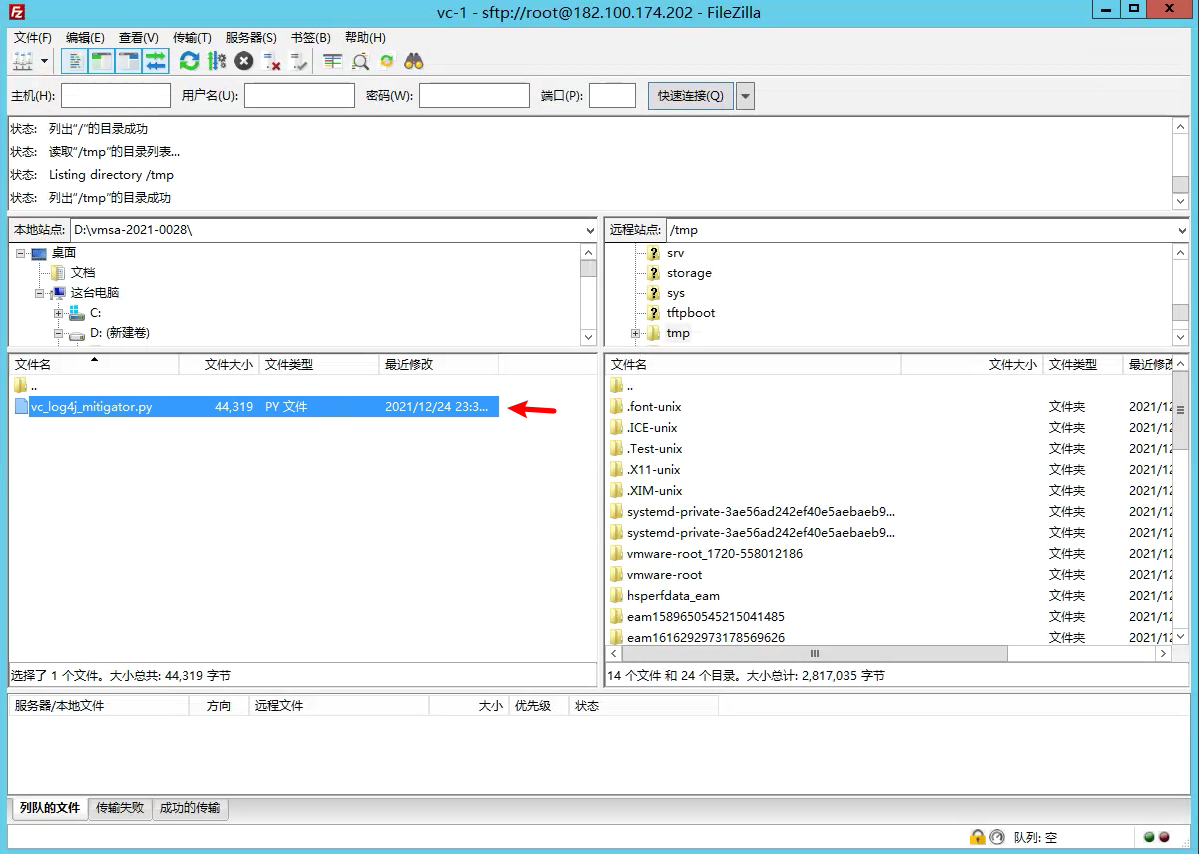

3、开启vCenter的SSH ,并使用 WinSCP或者Filezilla将文件传输到vCenter Server Appliance 上的/tmp文件夹,如下图

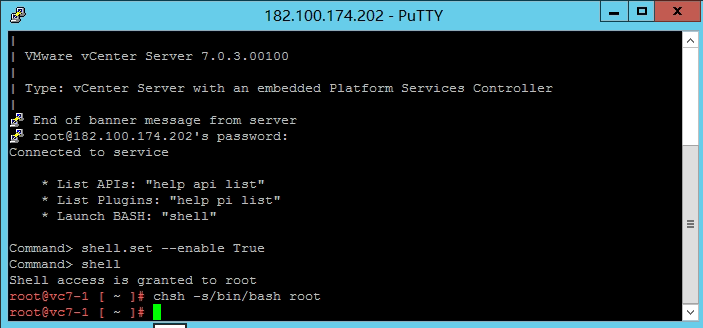

注意:如果无法登录上传文件, 如下图,启用 bash shell

shell.set --enable True

shell

chsh -s/bin/bash root

4、使用 SSH 客户端(使用 Putty.exe 或任何类似的 SSH 客户端)登录到 vCSA

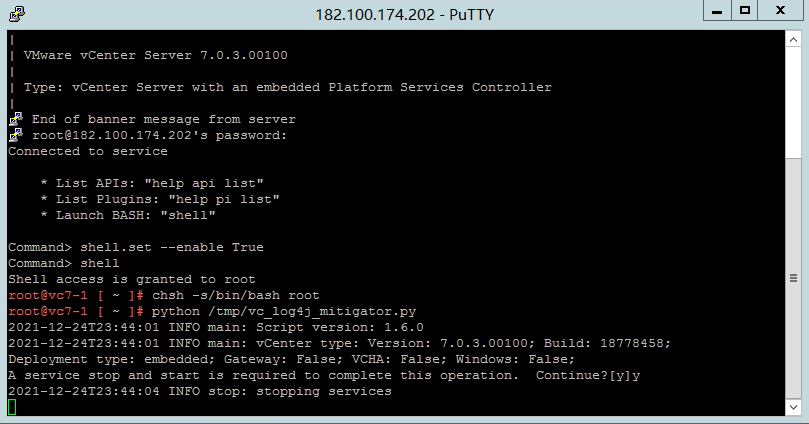

使用命令“python /tmp/vc_log4j_mitigator.py”执行脚本,并按照提示输入y

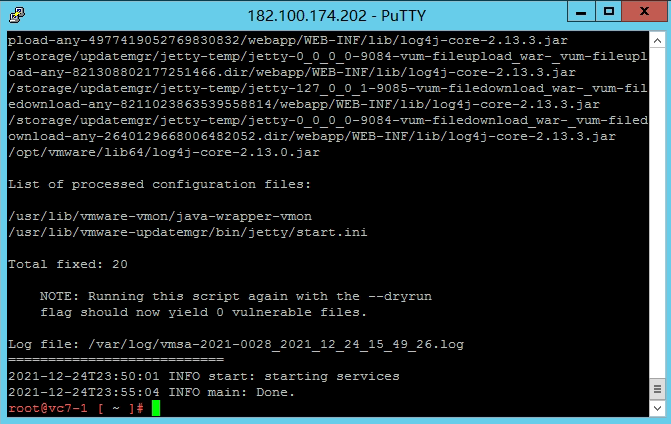

提示如下,表示修复成功。

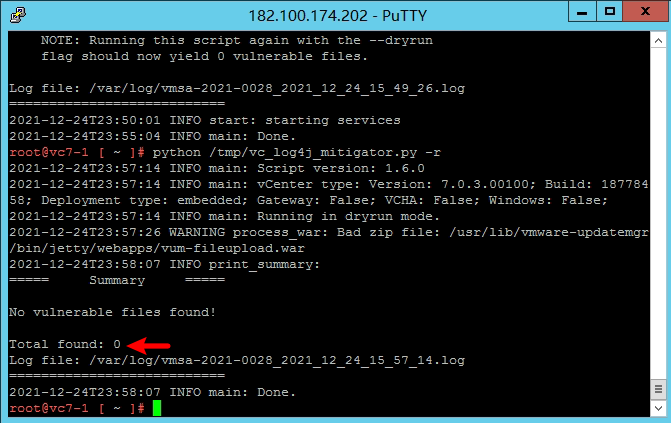

5、要验证是否还存在易受攻击的文件,请使用 -r 再次执行脚本:

使用命令“python /tmp/vc_log4j_mitigator.py -r ”执行脚本 验证,易受攻击的文件列表应为零。如下图。

注意:如果之前用如下方法二方式已经修复过该漏洞,则不用重新修复,本次更新仅仅是将下文的两个Python脚本更新到一个Python脚本内。

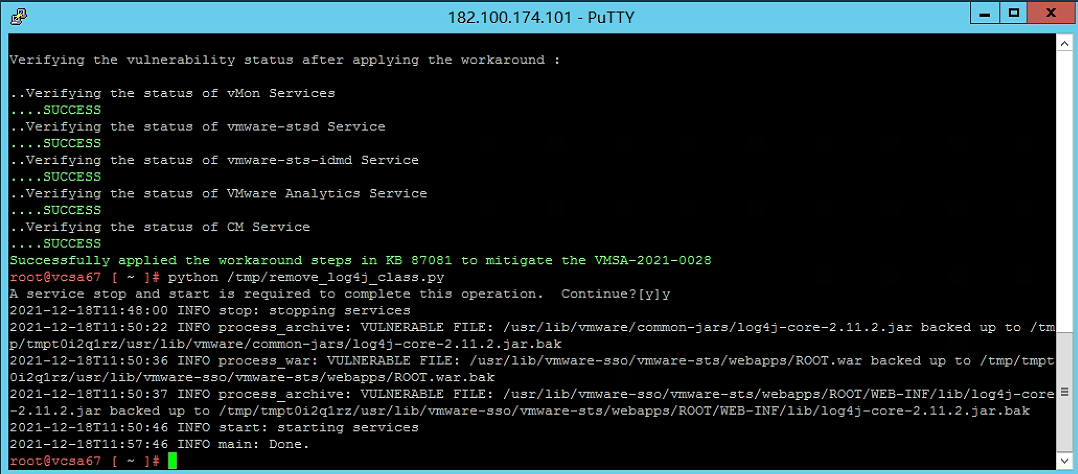

方法二、以vCenter 6.7 u3为例:

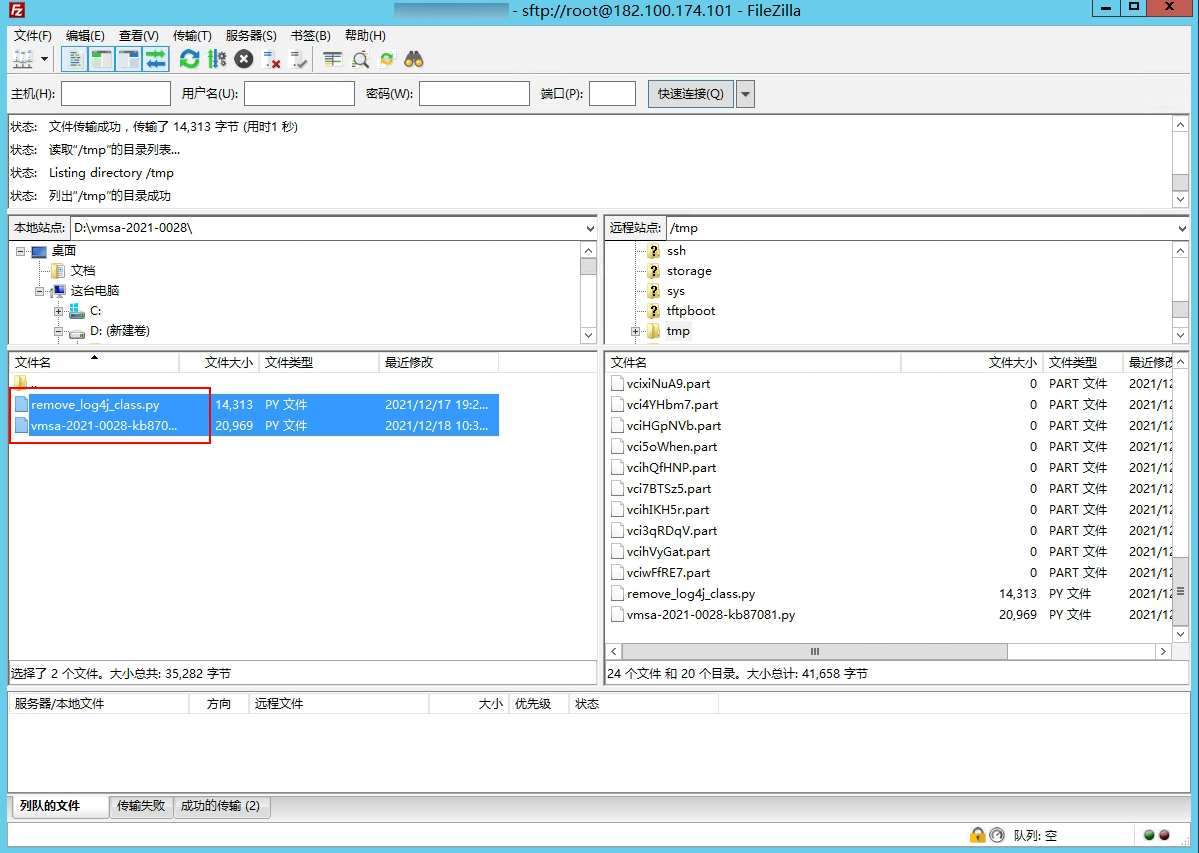

1、下载需要用到的两个Python 脚本:vmsa-2021-0028-kb87081.py和remove_log4j_class.py, Python 脚本下载:vmsa-2021-0028.zip

2、更新vCenter之前,注意做好备份,或者使用虚拟机快照。(此步骤一定要做,确保万一。)

3、开启vCenter的SSH,并使用 WinSCP或者Filezilla将文件传输到vCenter Server Appliance 上的/tmp文件夹,如下图

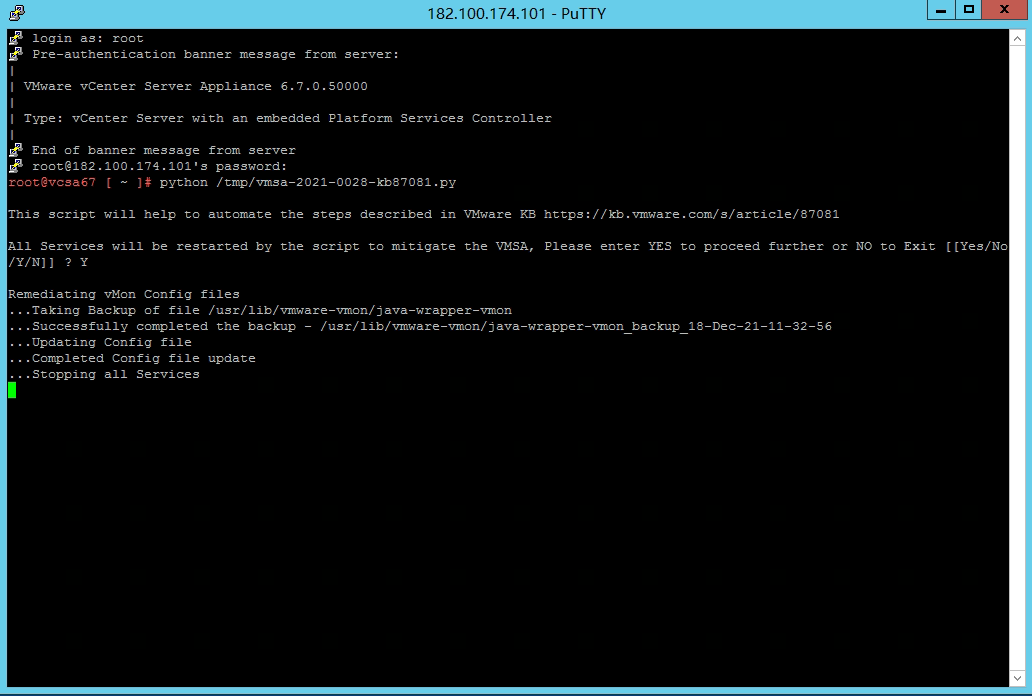

4、使用 SSH 客户端(使用 Putty.exe 或任何类似的 SSH 客户端)登录到 vCSA

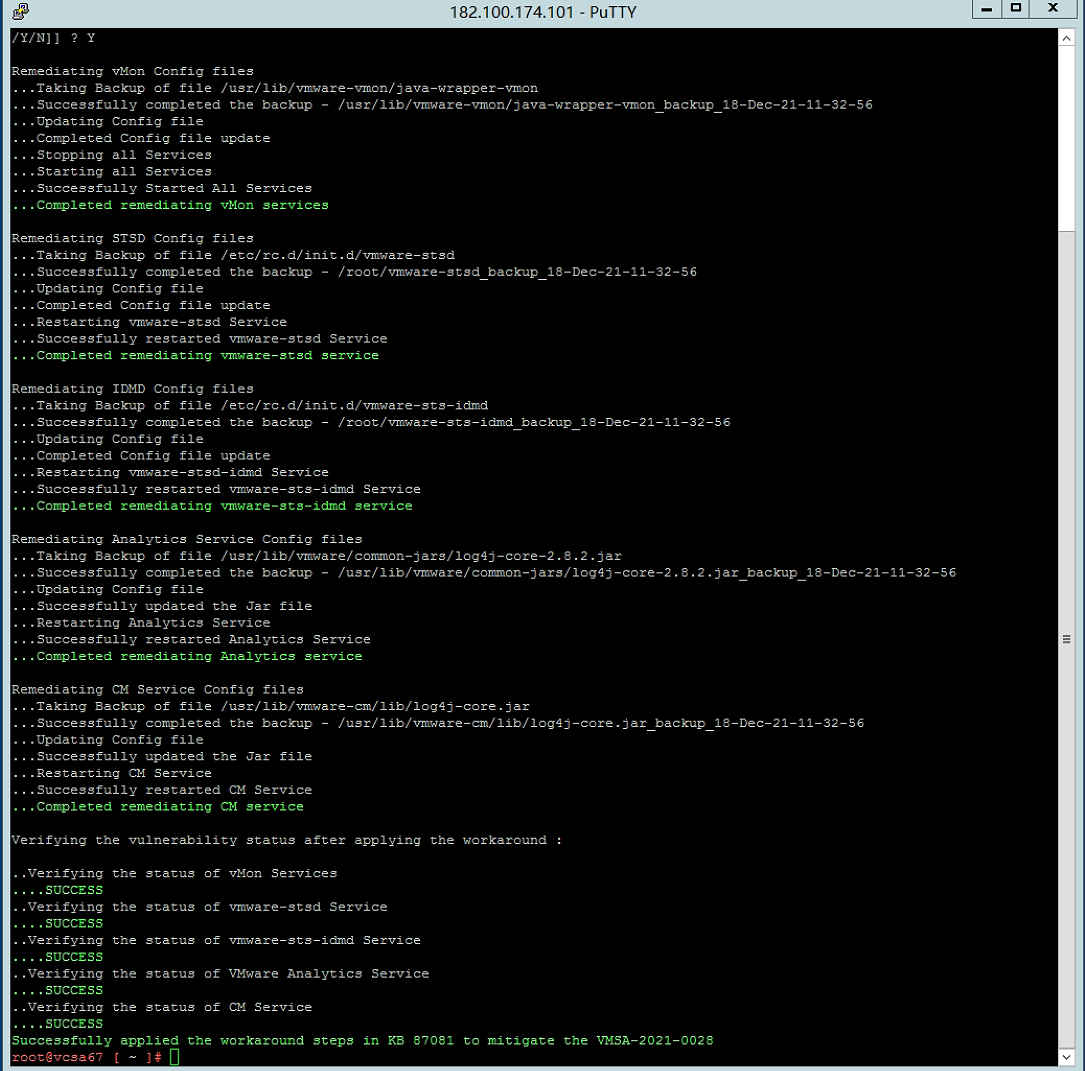

使用命令“ python /tmp/vmsa-2021-0028-kb87081.py”执行脚本

使用命令“ python /tmp/remove_log4j_class.py ”执行脚本

以上解决方法适用于vCenter Server 7.0.x、vCenter 6.7.x 和 vCenter 6.5.x。

目前为止有一条评论